Una nueva vulnerabilidad, de las más graves descubiertas recientemente en sistemas Windows: la CVE-2024-38063. Esta fallo de seguridad afecta a la implementación de IPv6 en Windows y permite a atacantes remotos ejecutar código arbitrario en sistemas vulnerables sin necesidad de interacción del usuario.

Tabla de contenidos

Toggle¿Qué es una vulnerabilidad de ejecución remota de código?

Una vulnerabilidad de ejecución remota de código (RCE) es una debilidad en un sistema informático que permite a un atacante ejecutar código malicioso en un equipo remoto sin necesidad de tener acceso físico a él. Esto puede ocurrir a través de diversas vías, como redes, aplicaciones o servicios.

La vulnerabilidad CVE-2024-38063

Descubierta a principios de 2024, la vulnerabilidad CVE-2024-38063 afecta a la pila TCP/IP de Windows cuando IPv6 está habilitado. Este fallo permite a un atacante enviar paquetes IPv6 especialmente diseñados a un sistema vulnerable, lo que puede resultar en la ejecución de código malicioso con los mismos privilegios que el proceso afectado.

¿Cómo funciona el ataque?

Aunque los detalles técnicos específicos sobre cómo se explota esta vulnerabilidad no han sido publicados completamente, podemos deducir un esquema general basado en la información disponible:

- Paquete IPv6 especialmente diseñado: Un atacante crea un paquete IPv6 malicioso que contiene código ejecutable. Este paquete está diseñado para aprovechar una vulnerabilidad en la forma en que Windows procesa los paquetes IPv6.

- Envío del paquete: El atacante envía el paquete malicioso a la dirección IP del equipo objetivo.

- Procesamiento del paquete: Cuando el sistema Windows recibe el paquete, la pila TCP/IP lo procesa de manera incorrecta, lo que permite al código malicioso inyectado ejecutarse.

- Ejecución del código malicioso: El código malicioso se ejecuta con los privilegios del sistema, lo que otorga al atacante control total sobre el equipo comprometido.

¿Qué hace que este ataque sea tan peligroso?

- Zero-click: No requiere ninguna interacción por parte del usuario. El ataque se lleva a cabo de forma automática y silenciosa.

- Privilegios de sistema: El código malicioso se ejecuta con los mismos privilegios que el sistema operativo, lo que permite al atacante realizar cualquier acción en el equipo, como instalar malware, robar datos o tomar el control remoto.

- Facilidad de explotación: Según Microsoft, la complejidad del ataque es baja, lo que significa que cualquier atacante con conocimientos básicos de programación puede llevar a cabo este tipo de ataque.

Sistemas afectados:

La vulnerabilidad afecta a una amplia gama de sistemas Windows, incluyendo:

- Windows 10

- Windows 11

- Windows Server 2008, 2012, 2016, 2019 y 2022

Cómo protegerse de la vulnerabilidad CVE-2024-38063

La forma más efectiva de protegerse de esta vulnerabilidad es aplicar el parche de seguridad proporcionado por Microsoft. Este parche corrige la vulnerabilidad en la pila TCP/IP de Windows y debe instalarse lo antes posible en todos los sistemas afectados.

Si no es posible instalar el parche inmediatamente, se pueden tomar las siguientes medidas de mitigación:

- Desactivar IPv6: Desactivar IPv6 en el adaptador de red puede prevenir los ataques que explotan esta vulnerabilidad, aunque esto puede limitar la conectividad a algunos servicios.

- Aislar los sistemas vulnerables: Aislar los sistemas vulnerables de la red puede reducir el riesgo de explotación.

- Implementar un firewall: Un firewall puede ayudar a bloquear el tráfico malicioso que intenta explotar la vulnerabilidad.

- Mantener los sistemas actualizados: Es fundamental mantener todos los sistemas operativos y aplicaciones actualizados con los últimos parches de seguridad.

Tendencias y desafíos en ciberseguridad:

- Fortalecimiento del factor humano en la ciberseguridad: El factor humano sigue siendo una de las principales vulnerabilidades en la ciberseguridad, especialmente con el crecimiento del teletrabajo y la expansión de servicios en la nube. Es crucial mejorar la capacitación en ciberseguridad para empleados, con un enfoque en la concienciación sobre phishing, ingeniería social y la importancia del uso de autenticación multifactor (MFA) para proteger los sistemas.

- Ciberseguridad en el teletrabajo y la nube: El teletrabajo y el uso intensivo de la infraestructura en la nube (IaaS, PaaS, SaaS) han generado nuevas superficies de ataque, lo que exige políticas de seguridad más estrictas y soluciones como SD-WAN, Zero Trust y Seguridad como Servicio (SASE). Estos enfoques permiten una gestión de riesgos más granular y flexible, asegurando que solo usuarios y dispositivos autenticados puedan acceder a los recursos críticos.

- Protección de endpoints y redes móviles: A medida que el trabajo remoto prolifera, proteger los dispositivos finales (endpoints) es esencial. Los empleados usan múltiples dispositivos para acceder a recursos corporativos, lo que exige soluciones de Data Loss Prevention (DLP), cifrado de datos y la implementación de seguridad móvil. Estas medidas, junto con un monitoreo continuo de la seguridad, permiten prevenir fugas de información y ataques a la infraestructura.

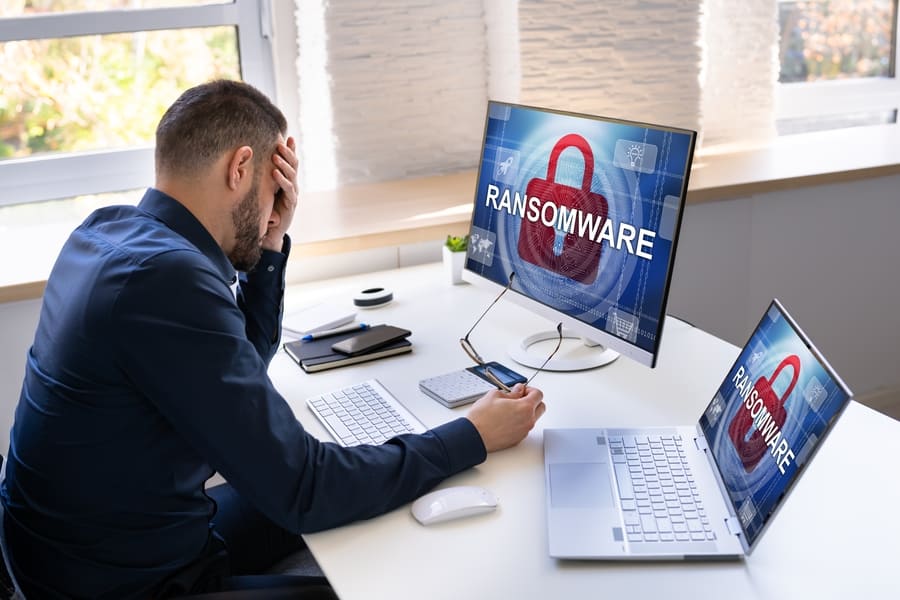

- Copias de seguridad y respuesta ante ransomware: Las copias de seguridad robustas son una medida preventiva clave contra el ransomware, una de las mayores amenazas actuales. Tener estrategias de respuesta ante incidentes (IR) también es fundamental para minimizar los daños y la pérdida de datos en caso de un ataque exitoso.

- Cumplimiento normativo y privacidad de datos: Con regulaciones como NIS 2 y GDPR, las empresas deben cumplir con estándares más estrictos sobre privacidad y seguridad de datos. Implementar auditorías de seguridad regulares y prácticas de desarrollo seguro (DevSecOps) es crucial para asegurar que las organizaciones mantengan el cumplimiento de estas normativas.

- Inteligencia Artificial para la defensa cibernética: La IA no solo es una potencial amenaza, sino que también es una herramienta poderosa para la ciberseguridad. Las soluciones de IA pueden identificar patrones de comportamiento anómalos en la red, anticipar posibles amenazas antes de que se materialicen y automatizar respuestas a incidentes. Sin embargo, también debemos mitigar los riesgos inherentes a la IA, como los ataques adversariales que pueden comprometer la precisión y seguridad de los sistemas.

Nuevas tecnologías y metodologías emergentes:

- Zero Trust y SDN (Software-Defined Networking): El concepto de Zero Trust ha ganado mucha tracción en el ámbito empresarial. Asegura que nadie, dentro o fuera de la red, sea automáticamente confiable, limitando los accesos a los recursos de acuerdo a las políticas de seguridad. El uso de SDN permite una administración centralizada y automatizada de la red, lo que mejora su seguridad y reduce los tiempos de respuesta ante amenazas.

- Seguridad en la nube y SASE: Las empresas están adoptando cada vez más modelos de seguridad basados en la nube, como SASE, que combina las funciones de red y seguridad en un solo servicio en la nube. Esto simplifica la protección y facilita el acceso seguro a aplicaciones y datos corporativos desde cualquier lugar.

- Autenticación robusta y gestión de identidad (IAM): La implementación de soluciones de Gestión de Identidades y Accesos (IAM) es esencial para controlar quién tiene acceso a qué recursos y cuándo. Herramientas como MFA (Autenticación Multifactorial) y tecnologías avanzadas como la firma digital añaden una capa extra de protección contra el robo de credenciales y el acceso no autorizado.

- Defensa contra ataques DDoS y cifrado avanzado: Los ataques de denegación de servicio distribuido (DDoS) siguen siendo una amenaza constante. Contar con soluciones específicas para mitigar estos ataques, junto con el uso de cifrado avanzado, tanto en tránsito como en reposo, ayuda a proteger la confidencialidad e integridad de los datos.

- Análisis forense y pruebas de penetración: Las pruebas de penetración y el análisis forense digital son esenciales para identificar y corregir vulnerabilidades antes de que sean explotadas. Estas técnicas permiten a las organizaciones mejorar sus defensas y desarrollar planes de respuesta más efectivos.