En el mundo de la informática y el desarrollo de software, los bugs son una de las principales preocupaciones tanto para programadores como para usuarios. Un bug informático es un error, fallo o defecto en un programa o sistema que provoca un comportamiento inesperado o incorrecto.

Estos errores pueden ser simples fallos gráficos o problemas graves de seguridad que comprometen la integridad del software y la información del usuario. Pero, ¿cómo se originan? ¿Cuáles son sus efectos? ¿Y cómo se pueden prevenir?

Tabla de contenidos

ToggleOrigen del Término «Bug» en Informática

El término bug, que en inglés significa «insecto», se empezó a utilizar en la informática hace más de un siglo. Aunque se dice que el origen del término proviene de la ingeniera Grace Hopper, quien encontró un insecto real atascado dentro de un ordenador en 1947, lo cierto es que la palabra ya era utilizada desde los tiempos de Thomas Edison para referirse a fallos técnicos en sus invenciones.

Hoy en día, los bugs se han convertido en un concepto esencial en el desarrollo de software, y su detección y corrección son tareas cruciales para cualquier empresa tecnológica.

¿Cómo se Crea un Bug?

La mayoría de los bugs aparecen debido a errores humanos en la programación. Algunas de las causas más comunes incluyen:

- Errores de codificación: Un simple error tipográfico en una línea de código puede generar un fallo inesperado.

- Problemas de compatibilidad: Un programa puede no ser compatible con ciertos dispositivos, sistemas operativos o software de terceros.

- Fallos en la lógica del programa: A veces, el código está bien escrito, pero la lógica detrás de él no es la adecuada.

- Condiciones imprevistas: Un programa puede enfrentarse a una situación que los desarrolladores no consideraron durante su diseño.

Tipos de Bugs

No todos los bugs tienen el mismo impacto. Existen distintos tipos según su naturaleza y la gravedad de sus efectos:

- Bugs menores: Son fallos que afectan la experiencia del usuario pero no comprometen la funcionalidad del programa (por ejemplo, un icono mal alineado).

- Bugs de rendimiento: Problemas que ralentizan un programa o causan bloqueos temporales.

- Bugs críticos: Fallos que impiden el correcto funcionamiento de una aplicación, provocando bloqueos o pérdidas de datos.

- Bugs de seguridad: Son los más peligrosos, ya que pueden permitir que ciberdelincuentes accedan a información confidencial o tomen el control del sistema.

Los Riesgos de los Bugs en Programas y Sistemas

Un bug informático puede parecer un simple error inofensivo, pero en muchos casos, sus consecuencias pueden ser graves y costosas. Dependiendo de su tipo, un fallo en el software puede afectar desde la experiencia del usuario hasta la seguridad de información confidencial.

1. Pérdida de Datos y Productividad

Los bugs críticos pueden hacer que un programa deje de funcionar correctamente, provocando la pérdida de datos no guardados y afectando la productividad de una empresa o usuario. Un fallo en una aplicación de gestión financiera, por ejemplo, podría generar errores en los cálculos y causar graves consecuencias económicas.

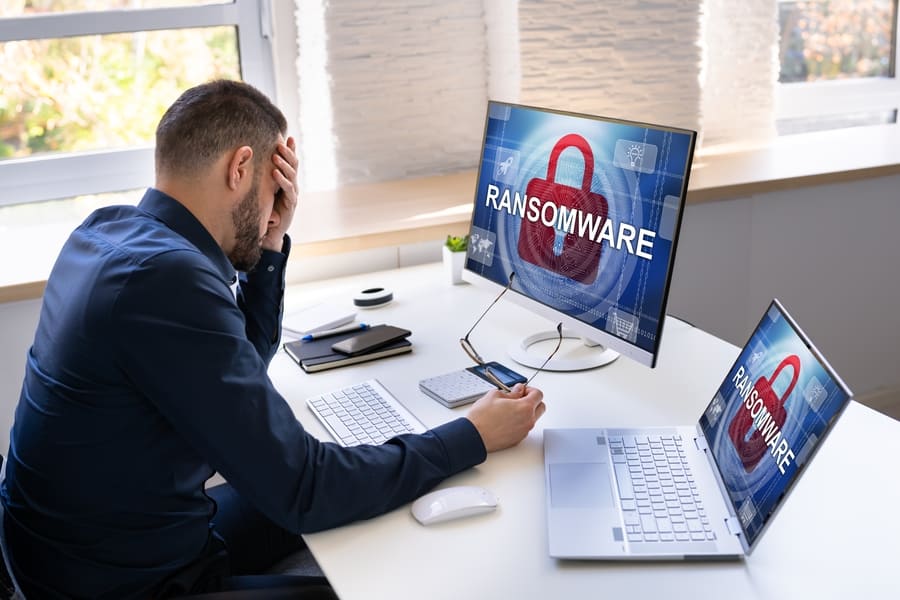

2. Vulnerabilidades de Seguridad

Uno de los mayores peligros de un bug es cuando se convierte en una brecha de seguridad. Los ciberdelincuentes pueden aprovechar estos errores para acceder a información personal, robar credenciales o incluso tomar el control de un sistema completo. Grandes empresas como Google, Microsoft o Apple lanzan constantemente actualizaciones de seguridad para corregir estos fallos antes de que sean explotados por hackers.

3. Mala Experiencia de Usuario

Cuando un software presenta fallos constantes, los usuarios pierden confianza en el producto. Aplicaciones que se bloquean, errores al cargar páginas web o programas que no responden correctamente pueden hacer que los clientes busquen alternativas en la competencia.

4. Costes Económicos Elevados

Los bugs pueden generar costes millonarios para empresas y gobiernos. En algunos casos, los fallos de software han provocado caídas de sistemas bancarios, interrupciones en redes eléctricas y errores en sistemas de control aéreo.

¿Cómo se Soluciona un Bug? El Proceso de Debugging

Cuando se detecta un bug informático, los desarrolladores deben seguir un proceso riguroso para encontrar su causa y corregirlo sin afectar otras funciones del software. Este proceso se conoce como debugging o depuración de código.

1. Identificación del Bug

El primer paso para solucionar un bug es reproducir el error y determinar en qué condiciones ocurre. Los programadores utilizan herramientas como registros de errores (logs), depuradores y pruebas automatizadas para analizar el comportamiento del software.

2. Análisis del Código

Una vez identificado el bug, se examina el código fuente para encontrar la línea o bloque de código que está causando el problema. Esto puede implicar la revisión de miles de líneas de código y, en algunos casos, tomar días o semanas en encontrar el fallo exacto.

3. Corrección y Optimización

Después de encontrar la causa del bug, los desarrolladores escriben nuevo código para corregirlo. Sin embargo, deben asegurarse de que la solución no genere otros errores en el sistema.

4. Pruebas y Verificación

Una vez corregido el bug, el software se somete a una nueva ronda de pruebas para verificar que el problema ha desaparecido y que no se han introducido fallos adicionales.

5. Implementación de la Solución

Si las pruebas confirman que el bug ha sido solucionado, se lanza una actualización o parche para que los usuarios puedan descargar la versión corregida del software.