¿Te preocupa que dispositivos no autorizados puedan acceder a tu red y comprometer la seguridad?

¿Buscas implementar soluciones avanzadas de control de acceso para proteger tus sistemas de amenazas internas y externas?

¿Tienes visibilidad completa de los dispositivos que se conectan a tu red?

¿Los equipos que se conectan a tu red cumplen con las políticas internas y estándares de la industria?

%

de las empresas sufren accesos no autorizados

%

de empleados comparte dispositivos sin control, elevando el riesgo de ciberataques

%

de las brechas de seguridad involucran errores o acciones intencionadas de los empleados

%

aumento del riesgo de sufrir ciberataques por usar dispositivos no autenticados en tu infraestructura

Descubre como NAC gestionado puede asegurar el control del acceso a tu red

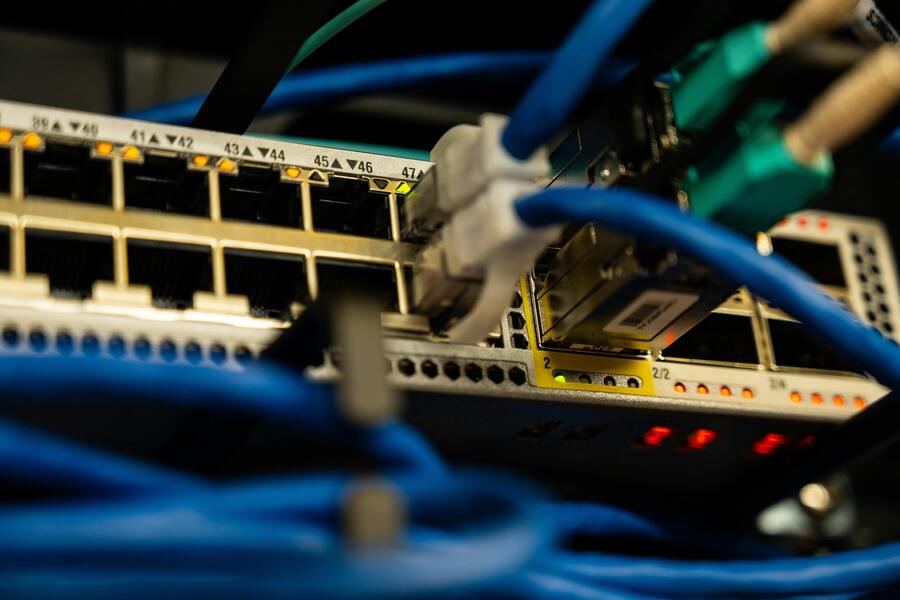

En un entorno tecnológico cada vez más complejo, donde coexisten redes locales, nubes públicas y privadas, así como entornos híbridos, la gestión y el control de accesos se han convertido en una prioridad crítica

El aumento de dispositivos conectados y el crecimiento del trabajo remoto han ampliado la superficie de ataque, facilitando accesos no autorizados y aumentando el riesgo de brechas de seguridad. La implementación de una solución NAC permite establecer controles estrictos sobre quién, cómo y desde dónde se accede a la red, garantizando una protección robusta contra amenazas internas y externas

¿Qué protegemos?

Nuestro servicio de NAC es 100% gestionado, lo que significa que no tendrás que preocuparte por nada. Nos encargamos de la implementación, configuración y gestión continua, asegurando que solo dispositivos y usuarios autorizados puedan acceder a tu infraestructura crítica.

Implementamos tecnologías avanzadas como autenticación 802.1X, segmentación de red y detección de anomalías, todo diseñado para ofrecer una seguridad robusta. Con enfoques como Zero Trust y microsegmentación, prevenimos accesos no autorizados y bloqueamos movimientos laterales dentro de la red de manera automática, garantizando un entorno seguro y conforme a las políticas de seguridad.

¿Qué permite nuestro servicio?

¿Por qué elegirnos?

Nos encargamos de todo: desde la implementación hasta la gestión continua, lo que te permite despreocuparte por completo del control de acceso. Te brindamos tranquilidad y seguridad sin que tengas que invertir tiempo ni recursos internos.

Utilizamos tecnologías punteras, como autenticación 802.1X, segmentación dinámica y detección de anomalías, para ofrecerte una red más segura. Esto garantiza que tu infraestructura esté protegida contra las amenazas más recientes.

Con estos enfoques avanzados, se asegura que ningún dispositivo o usuario tenga acceso por defecto a la red. Todos deben autenticar sus credenciales, y el acceso se limita estrictamente a lo que se requiere, reduciendo los riesgos internos y externos.

Te ofrecemos visibilidad total de los dispositivos y accesos a tu red. Esto no solo mejora la seguridad, sino que también permite tomar decisiones rápidas y adecuadas si se detecta algún acceso sospechoso.

Nuestra solución se adapta a tus necesidades sin importar el tamaño de tu empresa o el crecimiento de tu infraestructura. A medida que creces, nuestro servicio sigue siendo efectivo y eficiente.

Nos aseguramos de que tu red cumpla con los estándares y regulaciones de seguridad requeridas en tu industria, protegiéndote de posibles sanciones y garantizando que tu red siempre esté conforme a las mejores prácticas de seguridad.