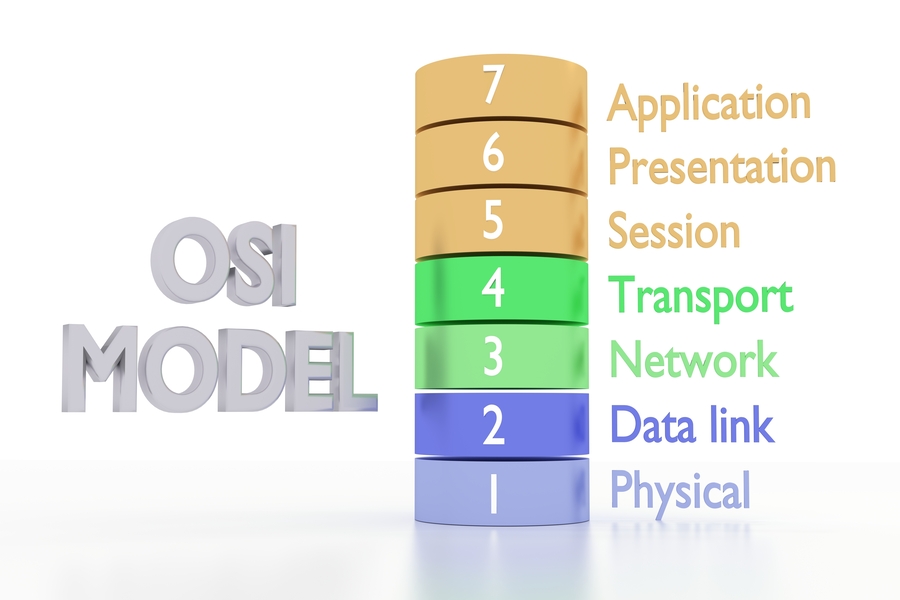

En el mundo interconectado de hoy, comprender las redes informáticas es fundamental. El Modelo OSI (Open Systems Interconnection) sirve como marco de referencia esencial para comprender cómo fluyen los datos a través de las redes. Acompáñanos en este viaje para desentrañar los secretos del Modelo OSI y convertirte en un experto en redes.

Tabla de contenidos

Toggle¿Qué es el Modelo OSI?

Imaginemos una época sin Internet, donde los dispositivos solo podían comunicarse dentro de sus propias redes cerradas. El Modelo OSI surgió como solución a este problema, proporcionando un lenguaje común para que diferentes sistemas pudieran comunicarse entre sí. Este modelo conceptual divide la compleja comunicación en red en siete capas, cada una con funciones específicas.

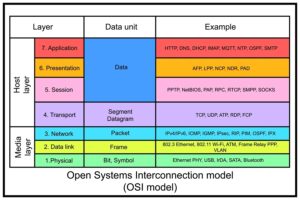

Capa Física (Capa 1)

La Capa Física se erige como el cimiento de la comunicación en red, la encargada de transportar datos en bruto a través de un medio físico tangible, como cables de cobre, fibra óptica o las ondas de radio que surcan el aire. En este nivel fundamental, los bits (los 0s y 1s que conforman el lenguaje digital) se convierten en señales eléctricas, ópticas o inalámbricas que recorren el medio elegido.

Aspectos clave que sustentan el funcionamiento de la Capa Física incluyen:

- Medios de transmisión: La base sobre la que viajan las señales, como cables de cobre, fibra óptica, ondas de radio, etc.

- Señales: Los mensajeros que transportan la información, ya sean señales eléctricas, ópticas o inalámbricas.

- Topologías de red: Las estructuras que definen la disposición de los dispositivos en la red, como bus, anillo, estrella, etc.

- Interfaces físicas: Los puntos de conexión entre dispositivos, como Ethernet, Wi-Fi, Bluetooth, etc.

Capa de Enlace de Datos (Capa 2)

La Capa de Enlace de Datos asume la crucial tarea de garantizar la entrega confiable de datos entre dispositivos adyacentes en la red. Esta capa vela por la integridad de la información durante su tránsito, evitando errores y asegurando que llegue a su destino sin contratiempos.

Entre sus responsabilidades se encuentran:

- Control de errores: Detecta y corrige errores en la transmisión de datos, utilizando mecanismos como detección de paridad o códigos CRC.

- Control de acceso al medio: Regula el acceso de los dispositivos al medio de transmisión para evitar colisiones, empleando protocolos como CSMA/CD o TDMA.

- Direccionamiento MAC: Asigna direcciones MAC únicas a cada dispositivo de red, permitiendo su identificación inequívoca.

- Enmarcado: Divide los datos en tramas y agrega información de control, como la dirección de origen y destino, para un correcto direccionamiento.

Capa de Red (Capa 3)

La Capa de Red se encarga del enrutamiento de datos a través de la red, actuando como un guía experto que selecciona la ruta más eficiente para que los paquetes lleguen a su destino final. Esta capa desempeña un papel fundamental en la interconexión de redes y en el envío de información a través de vastas infraestructuras.

Conceptos clave que definen la Capa de Red incluyen:

- Redes: Las estructuras que agrupan dispositivos y permiten la comunicación entre ellos, como LAN, WAN o MAN.

- Direccionamiento IP: Asigna direcciones IP únicas a las redes y dispositivos, facilitando su identificación y direccionamiento.

- Protocolos de enrutamiento: Algoritmos que determinan la mejor ruta para los paquetes, como RIP, OSPF o BGP.

- Tablas de enrutamiento: Almacenan información sobre las rutas disponibles en la red, permitiendo un enrutamiento eficiente.Capa de Transporte (Capa 4): El arquitecto de las conexiones

Capa de Transporte (Capa 4)

La Capa de Transporte se responsabiliza de establecer conexiones confiables entre aplicaciones que se ejecutan en diferentes sistemas. Esta capa garantiza la entrega ordenada y libre de errores de los datos, actuando como un puente seguro entre aplicaciones que desean intercambiar información.

Entre sus funciones esenciales se encuentran:

- Segmentación: Divide los datos en segmentos y agrega información de control, como el número de secuencia y la suma de comprobación.

- Control de errores: Detecta y corrige errores en la transmisión de segmentos, utilizando mecanismos como TCP checksum o UDP checksum.

- Control de flujo: Regula la velocidad de transmisión de datos para evitar la congestión y garantizar una entrega fluida.

- Establecimiento de conexiones: Crea y termina conexiones entre aplicaciones, utilizando protocolos como TCP o UDP.

Capa de Sesión (Capa 5)

La Capa de Sesión asume el rol de director de orquesta en la comunicación entre aplicaciones, gestionando el diálogo y estableciendo las reglas que regirán la interacción. Esta capa garantiza un intercambio ordenado y eficiente de información entre las aplicaciones involucradas.

Entre sus responsabilidades se encuentran:

- Diálogo entre aplicaciones: Administra la sincronización y el control de la comunicación entre aplicaciones, asegurando un flujo ordenado de datos.

- Negociación de parámetros: Establece los parámetros de sesión, como la duración, la seguridad y el modo de transferencia de datos.

- Puntos de control: Permite que las aplicaciones recuperen la comunicación en caso de interrupciones, reanudando el intercambio desde el punto donde se detuvo.

- Sincronización de datos: Garantiza que los datos se transfieran en el orden correcto, evitando la pérdida o reordenamiento de la información.

Capa de Presentación (Capa 6)

La Capa de Presentación se encarga de la representación de los datos, actuando como un traductor universal que asegura que las aplicaciones en diferentes sistemas puedan interpretar la información de forma correcta. Esta capa elimina las barreras de formato y codificación para facilitar una comunicación fluida.

Entre sus funciones esenciales se encuentran:

- Formatos de datos: Convierte los datos entre diferentes formatos, como texto, imágenes, audio y video, para garantizar su compatibilidad.

- Cifrado y descifrado: Protege los datos confidenciales mediante cifrado, utilizando algoritmos como AES o RSA.

- Compresión y descompresión: Reduce el tamaño de los datos para una transmisión más eficiente, utilizando técnicas como gzip o ZIP.

- Negociación de la sintaxis: Determina el formato de datos que se utilizará en la comunicación, permitiendo que las aplicaciones se pongan de acuerdo.

Capa de Aplicación (Capa 7)

La Capa de Aplicación constituye la interfaz entre el usuario y la red, proporcionando los servicios que permiten a los usuarios interactuar con el mundo digital. Esta capa alberga las aplicaciones que utilizamos a diario, como el correo electrónico, la transferencia de archivos o la navegación web.

Entre sus servicios más destacados se encuentran:

- Correo electrónico: Envía y recibe mensajes de correo electrónico, utilizando protocolos como SMTP, POP3 o IMAP.

- Transferencia de archivos: Comparte archivos entre ordenadores, utilizando protocolos como FTP o SFTP.

- Acceso a la web: Permite a los usuarios navegar por sitios web, utilizando el protocolo HTTP.

- Mensajería instantánea: Facilita la comunicación en tiempo real entre usuarios, utilizando protocolos como XMPP o Jabber.

- Acceso a recursos remotos: Permite acceder a archivos y aplicaciones ubicados en otros ordenadores, utilizando protocolos como RDP o NFS.

Ciberataques por capas del Modelo OSI

Capa Física

- Interceptación de señales: Los atacantes pueden interceptar las señales físicas que transportan datos, como cables de cobre o fibra óptica, para robar información o alterar el tráfico.

- Daño físico: Los dispositivos de red pueden ser dañados o destruidos físicamente, interrumpiendo la comunicación y causando pérdidas económicas.

Capa de Enlace de Datos

- Spoofing MAC: Los atacantes pueden falsificar la dirección MAC de su dispositivo para hacerse pasar por otro legítimo y acceder a la red sin autorización.

- Envenenamiento de ARP: Un atacante puede enviar mensajes ARP falsos a los dispositivos de la red, redirigiendo el tráfico hacia ellos y capturando información sensible.

- Ataques de denegación de servicio (DoS): Los atacantes pueden inundar la red con tráfico falso, saturando los dispositivos y colapsando la comunicación.

Capa de Red (Capa 3)

- Spoofing IP: Los atacantes pueden falsificar la dirección IP de su dispositivo para hacerse pasar por otro legítimo y enviar información falsa o acceder a recursos no autorizados.

- Ataques de enrutamiento: Los atacantes pueden modificar o interrumpir las tablas de enrutamiento de los dispositivos, redirigiendo el tráfico hacia ellos o bloqueando el acceso a recursos legítimos.

- Ataques ICMP: Los atacantes pueden utilizar mensajes ICMP falsos para sondear la red, descubrir dispositivos vulnerables o lanzar ataques de denegación de servicio.

Capa de Transporte

- Inundación SYN: Los atacantes pueden enviar una gran cantidad de solicitudes de conexión TCP SYN a un servidor, saturando sus recursos y colapsando el servicio.

- Secuestro TCP/IP: Los atacantes pueden interceptar y modificar el tráfico TCP/IP para tomar el control de una sesión de comunicación o robar información sensible.

- Ataques de amplificación de DNS: Los atacantes pueden explotar vulnerabilidades en los servidores DNS para amplificar el tráfico y lanzar ataques de denegación de servicio a gran escala.

Capa de Sesión

- Ataques de fijación de sesión: Los atacantes pueden manipular la comunicación para mantener una sesión activa y capturar información sensible o interrumpir el servicio.

- Ataques de robo de sesión: Los atacantes pueden interceptar y robar las credenciales de autenticación de una sesión activa para acceder a recursos no autorizados.

- Ataques de replay: Los atacantes pueden reproducir mensajes capturados de una sesión anterior para engañar a los sistemas y obtener acceso no autorizado.

Capa de Presentación

- Ataques de intermediario: Los atacantes pueden interceptar y modificar el contenido de la comunicación entre dos aplicaciones, como cifrar el tráfico o inyectar código malicioso.

- Ataques de falsificación de firmas: Los atacantes pueden falsificar las firmas digitales de los datos para ocultar malware o suplantar la identidad de entidades legítimas.

- Ataques de redireccionamiento de aplicaciones: Los atacantes pueden redirigir a los usuarios a sitios web falsos o maliciosos para robar información personal o instalar malware.

Capa de Aplicación

- Ataques de phishing: Los atacantes envían correos electrónicos o mensajes falsos para engañar a los usuarios y que revelen información personal o financiera.

- Ataques de malware: Los atacantes distribuyen software malicioso, como virus, troyanos o ransomware, para dañar los sistemas, robar información o extorsionar a las víctimas.

- Ataques de inyección de código: Los atacantes inyectan código malicioso en aplicaciones web o móviles para robar datos, tomar el control de los sistemas o redirigir a los usuarios a sitios web maliciosos.

¿Dudas sobre las comunicaciones de tu empresa? Cibersafety te ayuda en la ciberseguridad de tu empresa.

Cibersafety se presenta como un aliado fundamental para la protección de la información de tu empresa. Conscientes de la complejidad que entraña la seguridad digital y de las dudas que pueden surgir en torno a diversos temas, ponemos a tu disposición un equipo de expertos altamente capacitados. ¡No dudes en contactarnos!