En un entorno donde las amenazas cibernéticas son cada vez más complejas, la microsegmentación se posiciona como una estrategia de ciberseguridad avanzada indispensable. Este método, que fragmenta una red en pequeñas zonas aisladas, facilita una protección granular y precisa en infraestructuras críticas, donde el impacto de un incidente de seguridad podría ser devastador.

La microsegmentación no solo es útil en redes industriales sino que es aplicable a otros entornos críticos como hospitales, centros de datos, servicios financieros y cualquier organización donde el riesgo de acceso no autorizado debe minimizarse. Además, esta estrategia ayuda a cumplir con los requisitos de cumplimiento normativo y mejora la capacidad de respuesta ante incidentes. En este artículo, exploramos cómo la microsegmentación puede mejorar la seguridad en entornos críticos, qué tecnologías son clave y cómo una empresa especializada, como Cibersafety, puede ayudar a implementar estas soluciones.

Tabla de contenidos

Toggle¿Qué es la Microsegmentación?

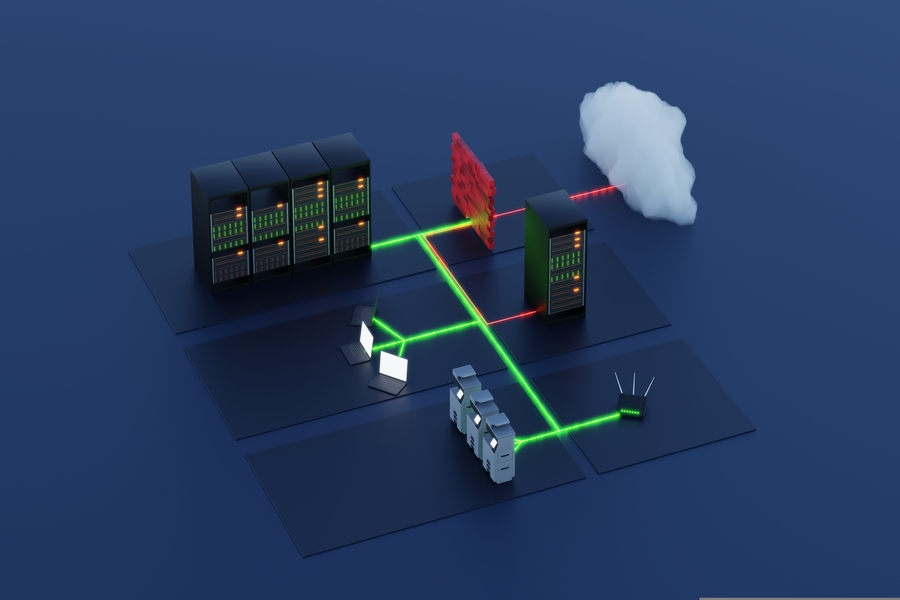

La microsegmentación es la práctica de dividir una red en pequeños segmentos independientes. A diferencia de la segmentación tradicional, en la que los diferentes departamentos o áreas tienen sus propias zonas de red, la microsegmentación crea zonas aún más reducidas, separando, por ejemplo, un grupo de dispositivos críticos o incluso un solo dispositivo. Con esta arquitectura, el tráfico entre zonas puede ser estrictamente controlado, y cualquier acceso está limitado por las políticas de seguridad específicas que se aplican a cada segmento.

Este nivel de protección es esencial en entornos críticos donde los sistemas de gestión de seguridad de la información (SIEM), los Firewalls, los sistemas de prevención y detección de intrusos (IPS/IDS) y las copias de seguridad son indispensables para detectar y detener las amenazas a tiempo.

Beneficios Clave de la Microsegmentación

La microsegmentación en entornos críticos presenta múltiples beneficios:

- Reducción de la superficie de ataque: Al limitar los puntos de entrada y salida de cada segmento, se reduce la posibilidad de que los atacantes se muevan lateralmente en caso de una intrusión.

- Control granular del tráfico: Permite inspeccionar el tráfico interno y aplicar reglas de seguridad específicas para cada segmento. Esto es crucial para el control de sistemas críticos y datos sensibles.

- Fortalecimiento de la infraestructura de seguridad: La microsegmentación ayuda a fortalecer tanto los procesos de ciberseguridad como el factor humano, al limitar los accesos y reforzar el uso de medidas como MFA (autenticación multifactor) y gestión de identidad y acceso (IAM).

- Cumplimiento normativo: Sectores como el financiero, el sanitario o el industrial están regulados por normativas estrictas (por ejemplo, NIS 2 en Europa). La microsegmentación facilita el cumplimiento de estas regulaciones al permitir una gestión de seguridad más detallada y segmentada.

Implementación de la Microsegmentación en Entornos Críticos

Para implementar la microsegmentación, se deben considerar varios pasos importantes. Estos incluyen un análisis exhaustivo de las redes, la evaluación de riesgos y la identificación de los activos más críticos. A continuación, se detallan las etapas clave:

1. Análisis de la Red y Evaluación de Riesgos

En cualquier proyecto de microsegmentación, el primer paso es identificar las áreas y dispositivos más críticos de la red. Esto implica analizar las conexiones y flujos de datos, y definir qué sistemas necesitan comunicaciones seguras y cuáles pueden funcionar de manera independiente.

2. Definición de Zonas de Seguridad

Una vez identificado el riesgo, se crean zonas de seguridad que separan distintos tipos de dispositivos y sistemas. Algunos ejemplos de zonas podrían incluir:

- Zona DMZ: DMZ (Zona desmilitarizada) es una subred que se encuentra entre la Internet pública y las redes privadas. Expone los servicios externos a redes no confiables y agrega una capa adicional de seguridad

- Zonas de control: Equipos críticos, donde se aplican controles de acceso estrictos y tecnologías avanzadas como EDR (Endpoint Detection and Response) para evitar intrusiones y detectar amenazas.

- Zonas de monitoreo: Áreas donde se recopilan y gestionan datos, como los que monitorean sistemas industriales o de producción. Aquí se pueden aplicar sistemas de gestión de información de seguridad (SIEM) para una supervisión constante.

- Zonas de compliance: Segmentos donde se gestionan sistemas que deben cumplir con regulaciones específicas, como dispositivos médicos o financieros.

3. Implementación de Políticas de Control de Acceso

Una vez creadas las zonas, es necesario establecer políticas de control de acceso que definan quién o qué puede comunicarse con cada segmento. La implementación de tecnologías como Firewall, IPS/IDS, DLP (Data Loss Prevention) y control de acceso a la red (NAC) ayuda a monitorizar y proteger cada segmento.

4. Monitoreo y Respuesta a Incidentes

El monitoreo constante y una respuesta a incidentes efectiva son indispensables en entornos críticos. Tecnologías como los Sistemas de gestión de información de seguridad (SIEM) o los honeypots permiten detectar amenazas en tiempo real y responder ante anomalías de manera oportuna.

Tecnologías Clave para la Microsegmentación en Entornos Críticos

La microsegmentación es posible gracias a una serie de tecnologías avanzadas que facilitan el control y la gestión de redes segmentadas. Algunas de las más importantes incluyen:

- Firewall y Firewalls OT: Dispositivos de seguridad que permiten gestionar múltiples segmentos y aplicar reglas específicas. Los Firewalls OT están diseñados para entornos industriales y suelen tener características adicionales de resistencia a condiciones extremas.

- Sistemas de Detección y Respuesta de Endpoints (EDR): Los EDR no solo detectan amenazas sino que también reaccionan ante incidentes. Son fundamentales para proteger equipos críticos que no pueden ser monitorizados con herramientas de seguridad convencionales.

- Gateways IoT: Estos dispositivos son fundamentales en redes que emplean tecnologías de IoT. Los gateways permiten centralizar y proteger el tráfico, asegurando el cifrado y el control de acceso a los dispositivos conectados.

- SD-WAN y SDN: Las redes definidas por software (SDN) y las arquitecturas de SD-WAN permiten gestionar el tráfico de red de manera flexible y segura. Estas soluciones son especialmente útiles en entornos distribuidos, como en el caso de centros de datos remotos o infraestructura crítica.

Cada una de estas tecnologías contribuye a crear una infraestructura de ciberseguridad robusta en entornos críticos, permitiendo controlar el tráfico, detectar amenazas y responder a incidentes en tiempo real.

Conclusión

La microsegmentación se ha convertido en una estrategia esencial para la seguridad de la información en entornos críticos, ayudando a controlar el tráfico y limitar los accesos no autorizados. Este enfoque de segmentación avanzada permite una ciberseguridad integral, reduciendo el riesgo de movimiento lateral y mejorando la respuesta ante incidentes.

Si estás considerando implementar una arquitectura de microsegmentación para proteger tus sistemas críticos, Cibersafety es una empresa especializada en servicios de ciberseguridad avanzada, incluyendo hacking ético, análisis de vulnerabilidades, consultoría de ciberseguridad, seguridad en aplicaciones, auditorías de ciberseguridad y monitorización de dispositivos. Con su experiencia, Cibersafety te ofrece un enfoque personalizado para implementar la microsegmentación y proteger los activos más valiosos de tu organización frente a las amenazas del entorno actual.