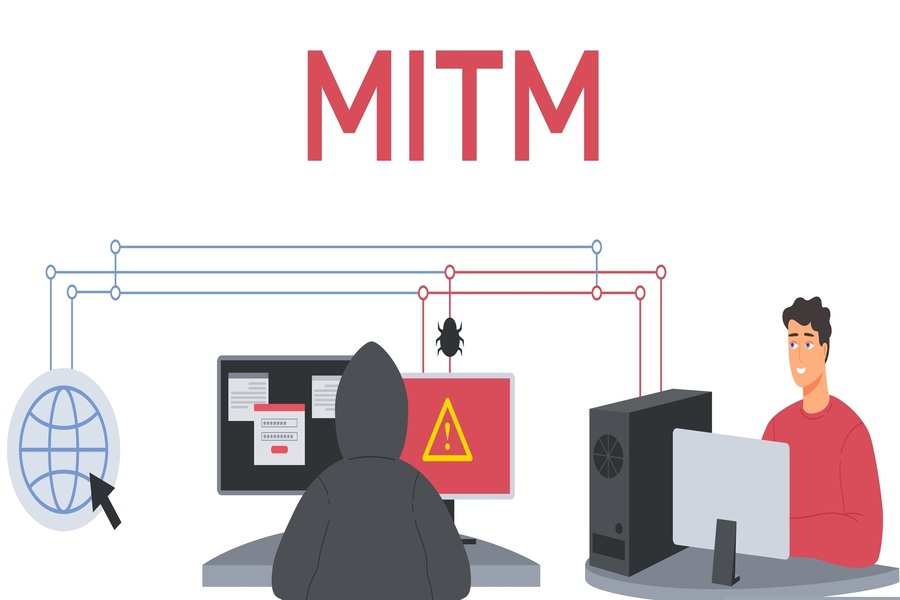

En el panorama digital actual, donde cada vez más aspectos de nuestras vidas se encuentran interconectados, la seguridad de nuestros datos se vuelve una prioridad fundamental. Entre las diversas amenazas que acechan en la red, los ataques man-in-the-middle (MitM) se posicionan como un peligro considerable. En este post, te guiaremos por el mundo de los ataques MitM, explicando su funcionamiento, sus diferentes modalidades y, lo más importante, cómo puedes protegerte de ellos.

Tabla de contenidos

Toggle¿Qué es un ataque man-in-the-middle?

Un ataque man-in-the-middle, también conocido como ataque MitM, se produce cuando un ciberdelincuente se interpone entre la comunicación de dos sistemas, interceptando y manipulando los datos que se intercambian sin que ninguno de los participantes lo sepa. Imagina que estás conversando con un amigo en privado, pero un intruso está escuchando y alterando la conversación sin que ustedes se den cuenta.

Modalidades de ataque man-in-the-middle

Los atacantes MitM emplean diversas técnicas para infiltrarse en el tráfico de datos, aprovechando las vulnerabilidades de las redes y sistemas. Algunas de las modalidades más comunes son:

-

Ataques basados en servidores DHCP: El atacante simula ser un servidor DHCP legítimo, asignando direcciones IP falsas a los dispositivos y desviando el tráfico hacia sí mismo.

-

ARP cache poisoning: El atacante manipula las tablas ARP de los dispositivos en la red, redirigiendo el tráfico hacia su propio sistema.

-

Ataques basados en servidores DNS: El atacante falsifica entradas en los servidores DNS, dirigiendo a los usuarios a sitios web fraudulentos.

-

Simulación de un punto de acceso inalámbrico: El atacante configura su dispositivo como un punto de acceso falso, interceptando el tráfico de los usuarios que se conectan a él.

-

Ataque man-in-the-browser: El atacante instala malware en el navegador del usuario para registrar sus datos y contraseñas.

-

Human assisted attack: Un atacante interactúa en tiempo real con el usuario para obtener sus credenciales o información confidencial.

Riesgos asociados a los ataques man-in-the-middle

Los ataques man-in-the-middle (MitM) conllevan graves riesgos que pueden afectar tanto a usuarios individuales como a organizaciones enteras. A continuación, se detallan algunos de los principales peligros asociados a este tipo de ataques:

Robo de información confidencial

Los atacantes MitM pueden interceptar y capturar datos sensibles durante la comunicación, incluyendo:

- Credenciales de acceso: Contraseñas, nombres de usuario y otros datos de inicio de sesión para cuentas bancarias, redes sociales, correo electrónico y otros servicios en línea.

- Información financiera: Datos bancarios, números de tarjetas de crédito, detalles de transacciones financieras y otra información confidencial relacionada con las finanzas personales o empresariales.

- Datos personales: Nombres, direcciones, números de teléfono, números de identificación personal (DNI) y otra información personal sensible.

- Propiedad intelectual: Secretos comerciales, diseños, fórmulas, datos de investigación y otra información confidencial de valor comercial.

Suplantación de identidad y fraude

Con la información robada en un ataque MitM, los ciberdelincuentes pueden suplantar la identidad de usuarios legítimos para realizar acciones fraudulentas, como:

- Realizar compras no autorizadas: Utilizar tarjetas de crédito robadas para realizar compras en línea o en tiendas físicas.

- Acceder a cuentas bancarias: Transferir fondos de manera no autorizada o realizar pagos fraudulentos.

- Enviar correos electrónicos de phishing: Suplantar la identidad de amigos, familiares o empresas para engañar a otros usuarios y obtener más información confidencial o propagar malware.

Alteración de datos

Los atacantes MitM no solo se limitan a robar información, sino que también pueden manipular los datos que interceptan, causando graves consecuencias:

- Modificación de transferencias bancarias: Cambiar el destino o el monto de las transferencias bancarias para desviar fondos a cuentas controladas por los atacantes.

- Alteración de registros médicos: Manipular datos de pacientes en historiales médicos, poniendo en riesgo su salud y tratamiento.

- Corrupción de datos confidenciales: Dañar o eliminar información confidencial de empresas o instituciones, causando pérdidas económicas y perjuicios a su reputación.

Interrupción de servicios y denegación de servicio (DoS)

Los ataques MitM pueden ser utilizados para interrumpir el funcionamiento normal de servicios en línea o incluso generar ataques de denegación de servicio (DoS), inhabilitando el acceso a sitios web o aplicaciones:

- Bloqueo de acceso a sitios web: Interferir en la comunicación entre un usuario y un sitio web, impidiendo el acceso a servicios esenciales.

- Saturación de servidores: Inundar un servidor con tráfico falso, lo que lo sobrecarga y lo vuelve inaccesible para usuarios legítimos.

- Pérdidas económicas y de productividad: Las interrupciones en los servicios en línea pueden generar pérdidas económicas significativas y afectar la productividad de empresas y organizaciones.

Daño a la reputación

Sufrir un ataque MitM puede dañar gravemente la reputación de una empresa o institución, especialmente si se comprometen datos confidenciales de clientes o usuarios:

- Pérdida de confianza: Los clientes pueden perder la confianza en una empresa que ha sido víctima de un ataque MitM, lo que puede llevar a la pérdida de clientes y ventas.

- Daño a la imagen pública: La publicidad negativa asociada a un ataque MitM puede dañar la imagen pública de una empresa o institución, afectando su credibilidad y relaciones con socios y stakeholders.

¿Cómo prevenir los ataques man-in-the-middle?

Si bien la detección de un ataque MitM en curso puede ser difícil, la prevención es la mejor estrategia para protegerse. A continuación, te presentamos algunos consejos para usuarios de internet y operadores de sitios web:

Consejos para usuarios de internet

-

Asegúrate de acceder a sitios web con conexión segura SSL/TLS: Busca el prefijo «https» en la barra de direcciones y verifica el certificado SSL.

-

Mantén tu sistema y software actualizados: Las actualizaciones corrigen vulnerabilidades que podrían ser explotadas por los atacantes.

-

Evita usar redes Wi-Fi públicas: Si no tienes otra opción, utiliza una VPN confiable.

-

Ten cuidado con los enlaces en correos electrónicos y mensajes: No hagas clic en enlaces de remitentes desconocidos, ya que podrían ser un ataque de phising y llevar a sitios web maliciosos.

-

Utiliza contraseñas seguras y únicas para cada sitio web: No compartas tus contraseñas con nadie. Un gestor de contraseñas puede ayudar a ello.

-

Activa la autenticación multifactor (MFA) cuando sea posible: Agrega una capa adicional de seguridad a tus cuentas.

Consejos para operadores de sitios web

-

Implementa SSL/TLS en todas tus páginas web: Protege los datos de tus usuarios con cifrado.

-

Ofrece métodos de autenticación seguros: Permite a los usuarios utilizar MFA y otros métodos de autenticación robustos.

-

Mantén tu software y sistemas actualizados: Aplica actualizaciones de seguridad regularmente.

-

Educa a tus usuarios sobre los ataques MitM: Informa a tus usuarios sobre los riesgos y cómo pueden protegerse.

¿Tiene dudas con la ciberseguridad de tu empresa? ¡En Cibersafety podemos ayudarte!

Proteja su negocio del impacto devastador de los ataques de día cero con soluciones de ciberseguridad completas de Cibersafety. Nuestro equipo de expertos puede ayudarlo a evaluar sus riesgos, diseñar una estrategia de ciberseguridad robusta e implementar medidas efectivas para proteger su negocio de las amenazas emergentes. ¡Contáctenos hoy!