En el panorama digital actual, el ransomware se ha convertido en una de las ciberamenazas más peligrosas y costosas para las empresas. Este tipo de software malicioso secuestra los datos de la víctima y exige un rescate a cambio de su liberación.

El ransomware es un tipo de software malicioso diseñado para secuestrar los datos de la víctima y exigir un rescate a cambio de su liberación. Imagina a un delincuente que irrumpe en tu equipo, bloquea tus archivos y te exige un pago para devolvértelos.

Tabla de contenidos

Toggle¿Cómo funciona el ransomware?

El ransomware suele propagarse a través de correos electrónicos de phishing, enlaces maliciosos o descargas infectadas. Una vez que el ransomware infecta un dispositivo, cifra los archivos de la víctima, haciéndolos inaccesibles. Los atacantes entonces exigen un rescate, generalmente en criptomonedas como Bitcoin, para proporcionar la clave de descifrado.

Tipos de Ransomware: Amenazas en Constante Evolución

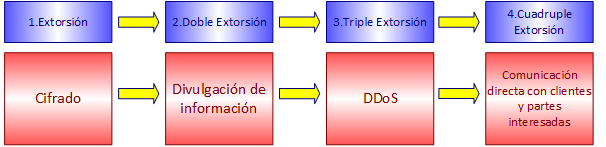

1. Extorsión simple (Single Extortion)

Este es el método original del ransomware. Los atacantes despliegan el malware, el cual cifra los archivos de la víctima, impidiendo su acceso. Luego exigen un pago a cambio de la clave de descifrado para recuperar los archivos.

2. Doble extorsión (Double Extortion)

En este tipo de ataque, los ciberdelincuentes van más allá del simple cifrado. Además de encriptar los archivos, también exfiltran información confidencial de la organización afectada (a veces utilizando herramientas legítimas de forma maliciosa). Luego amenazan con publicar dicha información públicamente.

Los operadores de ransomware que utilizan la doble extorsión suelen tener sitios web dedicados para filtrar los datos robados. Sin embargo, también pueden divulgar la información en foros clandestinos y blogs.

Maze fue la primera familia de ransomware asociada con esta técnica. Su supuesto sucesor, Egregor (aparecido en 2020), también emplea esta técnica.

Otro ejemplo es DarkSide, otra familia de ransomware que surgió en 2020 y utilizó la doble extorsión en un ataque de alto perfil contra Colonial Pipeline, un importante proveedor de combustible en Estados Unidos.

Lo que hace que la doble extorsión sea tan problemática es que, incluso si una empresa afectada puede restaurar todos sus datos perdidos, la amenaza de que se publique información confidencial sigue vigente.

3. Triple extorsión (Triple Extortion)

La triple extorsión añade otra capa a la extorsión: ataques de denegación de servicio (DDoS). Estos ataques sobrecargan un servidor o una red con tráfico, lo que a su vez puede detener y alterar aún más las operaciones.

SunCrypt y RagnarLocker fueron los primeros en implementar esta estrategia a finales de 2020. Avaddon siguió su ejemplo poco después. Los actores maliciosos detrás de REvil o Akira también están considerando incluir ataques DDoS en su estrategia de extorsión.

4. Cuádruple extorsión (Quadruple Extortion)

Las fases anteriores de extorsión principalmente afectan solo a los objetivos iniciales. Sin embargo, con la cuádruple extorsión, los operadores de ransomware se comunican directamente con los clientes y socios de la víctima, aumentando aún más la presión.

Los operadores de DarkSide emplearon este esquema en algunos de sus ataques lanzando ataques DDoS y contactando directamente a los clientes a través de centros de llamadas designados.

Recientemente, los actores maliciosos detrás de Clop enviaron correos electrónicos a los clientes de las víctimas, informándoles que su información privada se publicaría en un sitio web e instándolos a ponerse en contacto con la empresa afectada. Los operadores de REvil también anunciaron recientemente que no solo se pondrían en contacto con los clientes de la víctima, sino también con socios comerciales y medios de comunicación a través de llamadas VoIP con voz codificada.

¿Cómo protegerse del ransomware?

La mejor defensa contra el ransomware es la prevención. Implementar medidas de seguridad robustas puede ayudar a reducir significativamente el riesgo de un ataque. Algunas de las medidas más importantes incluyen:

- Actualizaciones de software: Mantener el software y los sistemas operativos actualizados con los últimos parches de seguridad.

- Copias de seguridad regulares: Realizar copias de seguridad de datos críticos de forma regular y almacenarlas en un lugar seguro fuera de la red.

- Capacitación de empleados: Educar a los empleados sobre las amenazas del ransomware y cómo identificar y evitar correos electrónicos, enlaces o archivos adjuntos sospechosos.

- Soluciones de seguridad: Implementar soluciones de seguridad de última generación, como firewalls, antivirus y sistemas de detección de intrusiones (IDS).

- Plan de respuesta a incidentes: Tener un plan de respuesta a incidentes preparado para actuar de manera rápida y efectiva en caso de un ataque.

¿Qué hacer si sufres un ataque de ransomware?

Si tu empresa ha sido víctima de un ataque de ransomware, es importante actuar con rapidez y decisión. Los siguientes pasos pueden ayudarte a minimizar el impacto del ataque y recuperar tus datos:

- No pagar el rescate: Pagar el rescate no garantiza la recuperación de los datos y puede animar a los ciberdelincuentes a seguir atacando.

- Aislar los sistemas afectados: Desconectar los sistemas infectados de la red para evitar la propagación del malware.

- Preservar la evidencia: No modificar ni eliminar ningún archivo o registro del sistema, ya que pueden ser útiles para la investigación.

- Denunciar el ataque: Denunciar el ataque a las autoridades policiales y a los organismos de ciberseguridad correspondientes.

- Buscar ayuda profesional: Contratar a un experto en ciberseguridad para que te ayude a investigar el ataque, recuperar tus datos y restaurar tus sistemas.

¿Tienes Dudas? ¡En Cibersafety podemos ayudarte!

En Cibersafety, somos expertos en ciberseguridad y podemos ayudarte a proteger tu empresa contra las amenazas del ransomware.

¡Contáctanos hoy mismo para comenzar a construir una defensa impenetrable!