La transición hacia los vehículos eléctricos está en marcha, y con ella, la necesidad de una infraestructura adecuada para su carga. Las estaciones de carga públicas se han convertido en elementos clave para este nuevo paradigma de movilidad. Sin embargo, estas estaciones, al igual que cualquier sistema conectado a internet, no están exentas de riesgos cibernéticos.

Te contamos los principales ciberataques que pueden afectar a las estaciones de carga de vehículos eléctricos, las consecuencias que estos podrían acarrear y las medidas de seguridad que se pueden implementar para minimizar los riesgos.

Tabla de contenidos

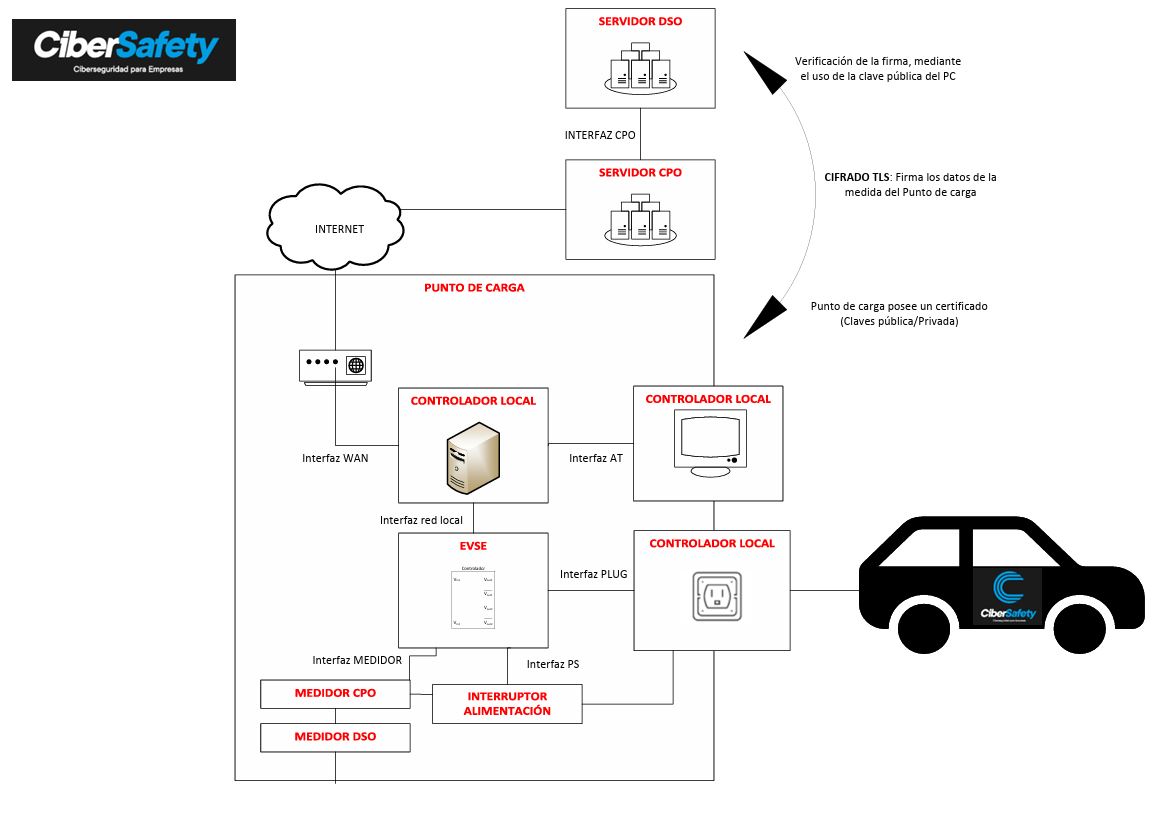

ToggleEntendiendo las estaciones de carga: Arquitectura y comunicaciones

Componentes principales

- Punto de carga (estación): Es la infraestructura física que permite la recarga de vehículos eléctricos.

- Operador del punto de carga (CPO): Es la entidad responsable de la gestión y operación del punto de carga, incluyendo la autenticación de usuarios, la facturación y el control de la energía.

- Operador del sistema de distribución (DSO): Es la entidad responsable de la red eléctrica a la que se conecta la estación de carga.

Funciones del punto de carga

- Suministro y control de energía: El punto de carga, a través del componente EVSE (Electric Vehicle Supply Equipment), suministra y controla la energía que se transfiere entre el vehículo eléctrico y la estación.

- Recopilación de datos: El punto de carga registra información relevante sobre cada sesión de recarga, como la cantidad de energía consumida y el tiempo de carga.

- Autenticación de usuarios: El punto de carga implementa mecanismos de autenticación para verificar la identidad de los usuarios y autorizar la recarga de sus vehículos.

- Activación remota: El punto de carga permite la gestión remota de funciones, como el ajuste de la potencia máxima de carga, a través de un controlador local conectado a Internet.

Funciones del CPO

- Gestión de usuarios: El CPO otorga permisos a los usuarios para utilizar el punto de carga y gestiona sus datos de acceso y consumo.

- Recopilación y análisis de datos: El CPO recopila datos de las sesiones de recarga y los procesa para obtener información valiosa sobre el uso del punto de carga y el comportamiento de los usuarios.

- Control de energía: El CPO controla el flujo de energía entre el punto de carga y el vehículo eléctrico en función de los datos proporcionados por el DSO y las preferencias del usuario.

- Gestión de la red eléctrica: El CPO colabora con el DSO para garantizar la estabilidad y eficiencia de la red eléctrica durante las operaciones de recarga.

Funciones del DSO

- Pronóstico de capacidad: El DSO estima la capacidad disponible en la red eléctrica para atender la demanda de recarga de vehículos eléctricos.

- Gestión de la red: El DSO asegura la estabilidad y confiabilidad de la red eléctrica durante las operaciones de recarga, evitando sobrecargas o perturbaciones.

Tipos de ciberataques en estaciones de recarga

-

Vulnerabilidades de software: Los dispositivos que componen las estaciones de recarga, como los controladores de carga o los sistemas de gestión, pueden contener vulnerabilidades de software que podrían ser explotadas por ciberdelincuentes para obtener acceso no autorizado a la estación. Esto podría permitirles tomar el control de la estación, interrumpir el servicio de recarga, robar datos sensibles de los usuarios o incluso infectar los vehículos conectados.

-

Ataques a puertos USB: Algunas estaciones de recarga cuentan con puertos USB para que los usuarios puedan cargar sus dispositivos móviles. Estos puertos podrían ser utilizados para introducir malware en los dispositivos de los usuarios o para robar datos.

-

Interceptación de datos: Las comunicaciones entre la estación de recarga, el vehículo y el proveedor de servicios de recarga podrían ser interceptadas por ciberdelincuentes para obtener información sensible, como datos de identificación del usuario, datos bancarios o información sobre el vehículo.

Consecuencias de los ciberataques

-

Pérdida de disponibilidad de la estación de recarga: Un ataque cibernético podría inhabilitar la estación de recarga, lo que provocaría molestias a los usuarios y posibles pérdidas económicas para el operador de la estación.

-

Robo de datos: Los ciberdelincuentes podrían robar datos sensibles de los usuarios, como datos de identificación, datos bancarios o información sobre el vehículo. Esta información podría ser utilizada para realizar fraudes o para chantajear a los usuarios.

-

Daños al vehículo: Un ataque cibernético podría infectar el software del vehículo o manipular sus sistemas, lo que podría provocar daños al vehículo o incluso poner en riesgo la seguridad de los ocupantes.

-

Perturbaciones en la red eléctrica: En el caso de ataques a gran escala, podrían producirse perturbaciones en la red eléctrica debido a la sobrecarga de las estaciones de recarga.

Recomendaciones

-

Protección de puertos USB y dispositivos de almacenamiento:

- Implementar mecanismos de detección de malware en los puertos USB y ranuras para pendrives para evitar la infección de dispositivos conectados.

- Restringir el uso de puertos USB y dispositivos de almacenamiento externo solo para fines autorizados.

- Educar a los usuarios sobre los riesgos asociados al uso de dispositivos externos y las buenas prácticas de seguridad.

-

Implementación de sistemas de detección y respuesta a endpoints (EDR):

- Instalar soluciones EDR en los dispositivos de la estación de recarga para monitorizar su actividad en tiempo real y detectar comportamientos anómalos que puedan indicar un ciberataque.

- Configurar las soluciones EDR para generar alertas tempranas y permitir una respuesta rápida a incidentes de seguridad.

- Capacitar al personal de la estación de recarga en el uso y análisis de las alertas generadas por los sistemas EDR.

-

Utilización de protocolos seguros y cifrado de datos:

- Implementar protocolos de comunicación seguros como HTTPS en lugar de HTTP para proteger la confidencialidad e integridad de los datos transmitidos entre los componentes de la estación de recarga y los sistemas externos.

- Cifrar los datos sensibles almacenados en los dispositivos de la estación de recarga, como información de usuarios, credenciales de acceso y registros de actividad.

- Utilizar mecanismos de autenticación y autorización robustos para co

¿Tienes dudas acerca de la ciberseguridad? ¡Cibersafety podemos ayudarte!

La ciberseguridad es una responsabilidad de todos. Implementar una estrategia de ciberseguridad eficaz es fundamental para la protección de tu información, Cibersafety es tu socio en la seguridad digital. Te ayudamos a proteger tu información frente a las amenazas cibernéticas y te acompañamos en el camino hacia una ciberseguridad robusta y eficaz.

¡Contacta con nosotros hoy mismo para obtener más información sobre cómo podemos ayudarte!