En el panorama digital actual, la seguridad de la información es una preocupación constante. La creciente dependencia de la tecnología y el intercambio constante de datos hacen que sea fundamental garantizar la privacidad y la integridad de la información transmitida. En este contexto, el cifrado de extremo a extremo emerge como una herramienta vital para proteger la confidencialidad de los datos en tránsito. En este artículo, exploraremos en detalle qué implica este concepto, cómo funciona, su importancia y los desafíos y soluciones asociados.

Tabla de contenidos

Toggle¿Qué es el cifrado de extremo a extremo?

El cifrado de extremo a extremo es un método de seguridad informática que protege la comunicación digital al completo, asegurando que solo los participantes autorizados puedan acceder a los datos. En este proceso, la información se codifica en su origen y solo se descifra en su destino final, garantizando que ningún intermediario pueda acceder a los datos en su forma legible. Esto significa que incluso si los datos son interceptados durante la transmisión, serán incomprensibles para cualquier tercero no autorizado.

¿Cómo funciona el cifrado de extremo a extremo?

Este método utiliza algoritmos criptográficos para proteger los datos durante la transmisión. Cada participante en la comunicación tiene una clave pública y una clave privada. Cuando se envía un mensaje, este se cifra con la clave pública del destinatario, de modo que solo el destinatario, que posee la clave privada correspondiente, puede descifrarlo. Esto asegura que solo el remitente y el destinatario puedan acceder al contenido del mensaje, incluso si se intercepta durante la transmisión.

¿Por qué es importante el cifrado de extremo a extremo?

El cifrado de extremo a extremo es fundamental para proteger la privacidad y la confidencialidad de la información en un mundo digitalmente conectado. Al garantizar que solo las partes autorizadas puedan acceder a los datos, se reduce significativamente el riesgo de que la información confidencial sea comprometida o interceptada por terceros malintencionados. Esto es especialmente crucial en aplicaciones como las comunicaciones en línea, las transacciones financieras y el intercambio de datos sensibles.

¿Cómo se utiliza el cifrado de extremo a extremo?

El cifrado de extremo a extremo se implementa en una variedad de aplicaciones y servicios en línea, incluyendo servicios de mensajería instantánea, correo electrónico seguro, aplicaciones de videollamadas y almacenamiento en la nube. Los usuarios pueden activar esta función en las configuraciones de sus aplicaciones para garantizar que sus comunicaciones estén protegidas de extremo a extremo.

Retos a los que se debe enfrentar

A pesar de su importancia, el cifrado de extremo a extremo enfrenta varios desafíos en su implementación y mantenimiento. Estos incluyen:

- Seguridad Endpoint: la seguridad de los dispositivos finales es crucial para proteger la información antes de que se cifre para su transmisión.

- Ataques de Intermediario: los atacantes pueden intentar interceptar y modificar la comunicación entre el remitente y el destinatario.

- Puertas Traseras: las vulnerabilidades en el software o hardware pueden crear puertas traseras que comprometan la seguridad del cifrado.

Soluciones realizadas

Para hacer frente a estos desafíos, se han desarrollado diversas soluciones de seguridad informática, que incluyen:

- Protección de cifrado de datos: implementación de protocolos de cifrado robustos para proteger los datos en tránsito y en reposo.

- Servicios de cifrado homomórfico: permiten realizar operaciones en datos cifrados sin necesidad de descifrarlos.

- Soluciones de privacidad de datos: herramientas y políticas para garantizar la privacidad y la protección de datos personales.

- Soluciones de servidor y almacenamiento seguros: Implementación de medidas de seguridad en servidores y sistemas de almacenamiento para proteger la integridad de los datos.

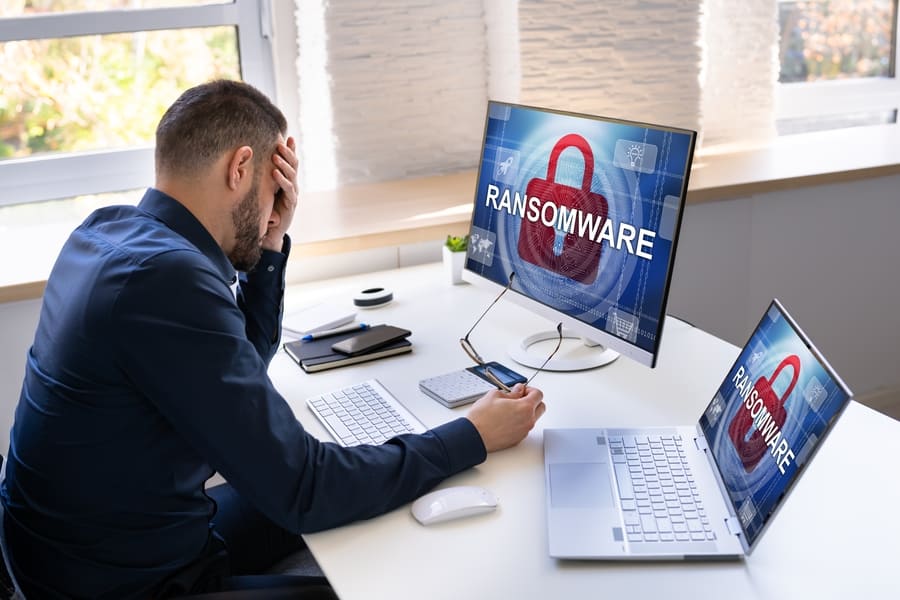

- Soluciones de protección contra ransomware: prevención y mitigación de ataques de ransomware mediante el cifrado y la copia de seguridad de los datos.

- Cifrado generalizado: extensión del cifrado a todos los aspectos de la comunicación y el almacenamiento de datos.

- Gestión centralizada del ciclo de vida de claves: administración eficiente y segura de las claves de cifrado para garantizar su integridad y confidencialidad.

- Soluciones de almacenamiento flash: implementación de medidas de seguridad específicas para sistemas de almacenamiento flash.

¡Cibersafety puede ayudarte a implementar el cifrado de extremo a extremo!

Si tienes preocupaciones sobre la ciberseguridad de tu empresa, en Cibersafety estamos aquí para ayudarte. Nuestros servicios están diseñados para ofrecerte una protección integral y constante evolución, brindándote tranquilidad digital en todo momento. Explora nuestro conjunto de servicios para encontrar la solución que se adapte mejor a las necesidades de tu empresa y garantiza la seguridad de tus datos y sistemas. ¡Contacta con nuestro equipo!