La seguridad de identidades está en el centro de la ciberseguridad actual debido a la creciente sofisticación de las amenazas cibernéticas. Brechas recientes que han afectado a empresas como Microsoft, Okta, Cloudflare y Snowflake resaltan la urgencia de revisar y mejorar los sistemas de gestión de identidad y acceso. Además, la reciente publicación del Permiso Security State of Identity Security Report 2024 subraya que muchas organizaciones aún luchan por mantener la seguridad de identidades tanto humanas como no humanas, y la protección de los datos sensibles.

A continuación, desglosaremos las principales tendencias en seguridad de identidades y los servicios clave de ciberseguridad que pueden ayudar a proteger a las organizaciones en este cambiante entorno digital.

Tabla de contenidos

Toggle¿Por Qué es Tan Crítica la Seguridad de Identidades?

La seguridad de identidades es más que otorgar o restringir acceso. En el contexto actual, las empresas deben entender la identidad digital como un activo estratégico, ya que ataques como la suplantación de identidad o los ataques de fuerza bruta a través de contraseñas comprometen no solo el acceso a sistemas, sino también la privacidad y seguridad de los datos.

Las Amenazas en Seguridad de Identidades

El informe de Permiso Security revela que el 45% de las organizaciones han sufrido incidentes relacionados con la seguridad de identidades en el último año, y los ataques por suplantación de identidad han sido uno de los vectores de ataque más utilizados. A pesar de los esfuerzos en la monitorización de seguridad y la educación en ciberseguridad, el riesgo de robo de credenciales y de ataques internos sigue siendo un desafío.

Proliferación de Identidades en la Nube y SaaS

Con el crecimiento de entornos híbridos y el uso de SaaS (Software como Servicio), la seguridad de identidades se ha vuelto aún más compleja. Un 93% de las organizaciones en el estudio indican que pueden gestionar identidades en estos entornos, pero un 45% aún expresa preocupación por su capacidad para detectar y responder ante amenazas de identidad.

Para asegurar identidades en entornos de nube y SaaS, las empresas deben contar con herramientas especializadas como SIEM (Sistemas de Gestión de Información de Seguridad) y soluciones de análisis de vulnerabilidades. Estos sistemas ayudan a identificar accesos no autorizados y a gestionar los permisos y privilegios de manera eficiente.

Estrategias Clave para Fortalecer la Seguridad de Identidades

1. Implementar el Modelo Zero Trust

El modelo Zero Trust es fundamental para reducir los riesgos en la gestión de identidades. Esta estrategia permite que cada acceso sea validado continuamente, lo cual es crucial en el contexto del teletrabajo y el acceso remoto.

Al integrar Zero Trust en la estrategia de seguridad, se reduce la posibilidad de que un atacante acceda a sistemas críticos aunque haya obtenido credenciales. Este enfoque trabaja junto con otras soluciones como NAC (Control de Acceso a la Red) para asegurar que solo usuarios autorizados tengan acceso a los recursos.

2. Gestión de Identidades y Accesos (IAM)

El uso de sistemas de gestión de identidad y acceso (IAM) permite una administración centralizada y eficiente de los usuarios en toda la infraestructura digital de la empresa. Esto ayuda a evitar que las identidades sean mal utilizadas y facilita el acceso seguro a múltiples entornos.

Con IAM, las empresas pueden fortalecer sus procesos de auditoría de seguridad, detectando inconsistencias y realizando ajustes para prevenir accesos no autorizados.

3. Implementación de Autenticación Multifactor (MFA)

La autenticación multifactor (MFA) se ha convertido en un estándar en la protección de endpoints y la seguridad de accesos. Este método añade una capa adicional de seguridad al exigir al usuario proporcionar múltiples formas de verificación, evitando así que accesos no autorizados comprometan la integridad del sistema.

MFA es especialmente útil en entornos de trabajo remoto, donde el uso de VPNs (Redes Privadas Virtuales) y la autenticación basada en tokens protege las conexiones de los empleados en redes públicas.

4. Uso de SIEM e Inteligencia Artificial para la Monitorización Continua

Los Sistemas de Gestión de Información de Seguridad (SIEM) combinados con inteligencia artificial ofrecen una solución eficaz para la monitorización y análisis de seguridad. Al automatizar la detección de incidentes, los sistemas SIEM permiten una respuesta rápida, lo que es crucial para prevenir ataques de fuerza bruta y otros intentos de intrusión.

Además, la integración de inteligencia artificial en estos sistemas ayuda a identificar patrones sospechosos en tiempo real, fortaleciendo la respuesta a incidentes y la prevención de ataques.

5. Realizar Auditorías y Pruebas de Penetración

Las auditorías de seguridad y las pruebas de penetración son esenciales para evaluar y fortalecer los sistemas de seguridad de identidad. Las auditorías permiten detectar y corregir vulnerabilidades, mientras que las pruebas de penetración simulan ataques reales para identificar posibles debilidades en los sistemas de acceso.

Estas evaluaciones ayudan a las empresas a cumplir con las normativas de cumplimiento como NIS 2 y a demostrar un compromiso proactivo con la seguridad de la información.

6. Formación en Seguridad para Empleados

La educación en ciberseguridad y la concienciación sobre prácticas de seguridad son pilares clave para reducir los riesgos humanos, que, como muestra el informe, son los puntos de acceso más vulnerables. Programas de formación y concienciación en ciberseguridad aseguran que los empleados reconozcan amenazas como el phishing, el ransomware, y los ataques de suplantación de identidad. Capacitar a los empleados en políticas de seguridad y uso seguro de herramientas como el gestor de contraseñas ayuda a mitigar riesgos.

El fortalecer el factor humano en ciberseguridad es fundamental, ya que en un 45% de los incidentes de identidad se han visto involucradas técnicas de ingeniería social. Con una capacitación sólida, los empleados pueden actuar como una primera línea de defensa.

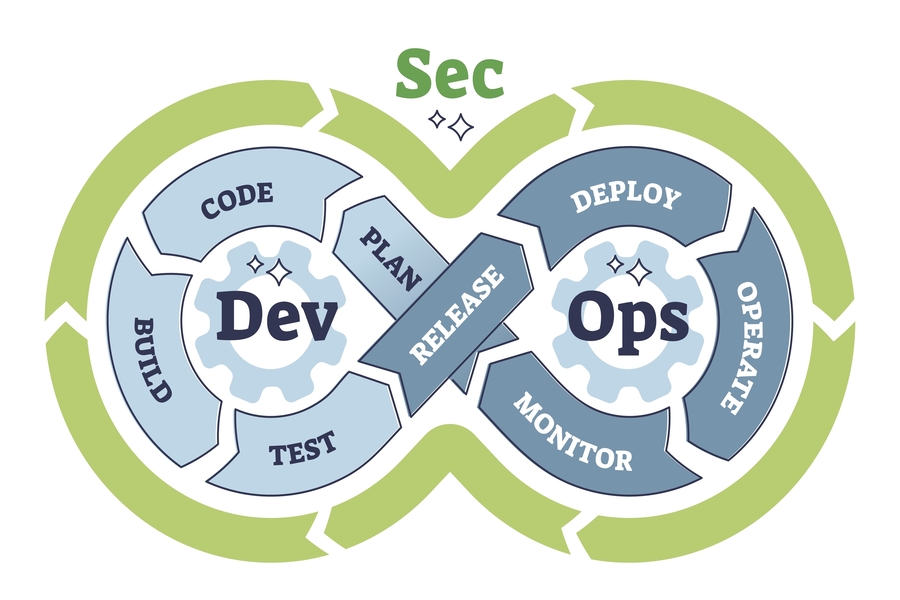

7. Protección de Aplicaciones y Desarrollo Seguro (DevSecOps)

Asegurar las aplicaciones internas y externas mediante prácticas de desarrollo seguro (DevSecOps) permite reducir el riesgo de explotación de vulnerabilidades en el software. Las metodologías DevSecOps integran la seguridad en cada fase del desarrollo de software, garantizando que las aplicaciones sean seguras desde su creación.

Con los avances en inteligencia artificial, los atacantes pueden detectar puntos débiles en aplicaciones no seguras. Es por eso que contar con un análisis de vulnerabilidades en el desarrollo reduce las probabilidades de que los atacantes encuentren una puerta de entrada.

8. Soluciones de Redes Seguras: SD-WAN y Redes Privadas Virtuales (VPN)

Para garantizar la seguridad de la red en organizaciones que operan en múltiples ubicaciones, el uso de redes seguras como SD-WAN y redes privadas virtuales (VPN) es esencial. Estas tecnologías permiten que los datos sean cifrados, reduciendo la posibilidad de que se vean comprometidos durante la transmisión.

Con la popularidad del teletrabajo, estas soluciones de comunicaciones seguras se han vuelto indispensables para proteger los flujos de datos en entornos empresariales distribuidos.

9. Gestión de Contraseñas y Autenticación Segura

Un gestor de contraseñas ayuda a los usuarios a manejar de forma segura sus credenciales, minimizando el uso de contraseñas débiles o reutilizadas. Esta práctica reduce la exposición de las empresas a los ataques de fuerza bruta y otros intentos de comprometer cuentas de usuario.

Además, las soluciones de firma digital y autenticación basada en IAM fortalecen la protección de identidades mediante la creación de identidades verificadas y seguras para cada usuario en la organización.

Conclusión: La Necesidad de una Estrategia Integral de Seguridad de Identidades

En un contexto en el que las amenazas a la seguridad de la información son cada vez más sofisticadas y frecuentes, es indispensable que las organizaciones cuenten con una estrategia integral para proteger sus identidades digitales. Implementar soluciones como MFA, Zero Trust, SIEM y DevSecOps es fundamental para fortalecer la infraestructura de seguridad y mitigar los riesgos.

Cibersafety: Un Aliado en la Protección de Identidades y la Ciberseguridad Empresarial

Para empresas que buscan un enfoque especializado y sólido en seguridad, Cibersafety ofrece una amplia gama de servicios de ciberseguridad que cubren todas las necesidades para proteger la seguridad de identidades. Con opciones como peritaje informático, hacking ético, seguridad en aplicaciones, respuesta a incidentes y auditoría de ciberseguridad, Cibersafety se posiciona como un socio de confianza en la gestión de riesgos cibernéticos. Además, el servicio de formación y concienciación en ciberseguridad de Cibersafety fortalece el factor humano de la empresa, educando a los empleados en prácticas seguras y en la identificación de amenazas.

En definitiva, la seguridad de identidades se ha convertido en una prioridad en la ciberseguridad moderna, y contar con aliados expertos como Cibersafety puede marcar la diferencia para las empresas que buscan proteger sus activos y datos en un entorno digital cada vez más complejo y vulnerable.