En el entorno digital actual, las amenazas cibernéticas avanzadas están evolucionando rápidamente, lo que plantea un riesgo considerable para la seguridad de la información. Empresas de todos los tamaños enfrentan ataques sofisticados que utilizan técnicas como el phishing, el malware y ataques de fuerza bruta para obtener acceso a redes y datos sensibles. Ante este panorama, la protección frente a amenazas avanzadas (ATP) se ha vuelto esencial para garantizar la seguridad en las empresas.

En este blog, exploraremos en profundidad qué es la protección frente a amenazas avanzadas, sus principales ventajas y cómo implementarla eficazmente en tu organización. También abordaremos algunos de los servicios más efectivos de ciberseguridad que pueden fortalecer tu infraestructura.

Tabla de contenidos

Toggle¿Qué es la Protección frente a Amenazas Avanzadas (ATP)?

La protección frente a amenazas avanzadas (ATP) es un conjunto de soluciones de ciberseguridad que tienen como objetivo proteger a las organizaciones frente a ataques complejos y dirigidos. A diferencia de las medidas tradicionales de seguridad informática, las soluciones ATP están diseñadas para combatir amenazas avanzadas que superan los firewalls y otras barreras de seguridad comunes. Estas amenazas pueden incluir ransomware, ataques de phishing sofisticados, infiltraciones mediante fuerza bruta y otras técnicas empleadas por cibercriminales bien organizados.

Entre las técnicas que utilizan las soluciones ATP para fortalecer la ciberseguridad se encuentran:

- Análisis de tráfico de red, donde se monitorean las anomalías en el flujo de datos.

- Compartición de inteligencia sobre amenazas para detectar ataques emergentes.

- Sandboxing, una técnica que aísla archivos sospechosos para analizar su comportamiento sin riesgos para el sistema.

Además, las soluciones ATP se apoyan en tecnologías como la inteligencia artificial (IA) y el machine learning para detectar amenazas en tiempo real y responder rápidamente a incidentes. Esto permite a las organizaciones no solo reaccionar a los ataques, sino también prever posibles vulnerabilidades y adelantarse a los atacantes.

Principales amenazas avanzadas que enfrentan las empresas

Las amenazas persistentes avanzadas (APT) son una de las formas más peligrosas de ciberataques. Estos ataques son metódicos y pueden pasar desapercibidos durante meses, permitiendo a los atacantes extraer grandes cantidades de datos. Las APT suelen estar dirigidas a objetivos específicos y están respaldadas por recursos significativos.

Entre las técnicas más utilizadas en estos ataques están:

- Phishing: El método más común para robar credenciales y obtener acceso a las redes corporativas. Los atacantes engañan a los usuarios para que hagan clic en enlaces maliciosos o proporcionen información confidencial.

- Instalación de malware: Una vez que los atacantes acceden a la red, suelen instalar malware para espiar y recopilar datos de la empresa.

- Fuerza bruta: Los atacantes intentan adivinar contraseñas a través de múltiples intentos, aprovechando cuentas mal protegidas.

- Creación de puertas traseras: Esto permite a los atacantes volver a la red una vez que han salido, garantizando acceso continuo en el futuro.

El coste de un ataque avanzado es considerable. En 2023, el coste promedio de una filtración de datos fue de 4,45 millones de dólares, según el informe de IBM, un aumento del 15 % en solo tres años. Estas cifras subrayan la importancia de fortalecer la infraestructura de ciberseguridad y protegerse contra estas amenazas con soluciones avanzadas.

Ventajas de la protección frente a amenazas avanzadas

Implementar una solución ATP en tu organización te ofrece varias ventajas claves que pueden marcar la diferencia en tu defensa contra los ciberataques:

- Visibilidad de amenazas en tiempo real: Las herramientas tradicionales no proporcionan un monitoreo constante, lo que puede dejar brechas de seguridad. Con ATP, puedes supervisar todo el tráfico en tiempo real, lo que te permite reaccionar al instante.

- Inteligencia de la nube compartida: Gracias a los sistemas basados en la nube, una amenaza detectada en un punto de la red se puede detener en toda la infraestructura, protegiendo a todos los usuarios conectados.

- Respuestas automatizadas y rápidas: El uso de IA y machine learning en las soluciones ATP permite correlacionar eventos y detectar patrones de ataque que de otra manera podrían pasar desapercibidos, mejorando la velocidad de respuesta.

Cómo funciona la protección ATP

El análisis de tráfico es fundamental para identificar actividades anómalas en la red. Una vez detectada una posible amenaza, las soluciones ATP recurren al sandboxing para analizar los archivos sospechosos sin comprometer la red. Si un archivo es malicioso, se aísla y se toman medidas correctivas.

Además, las soluciones modernas de ATP suelen incluir Sistemas de Gestión de Información y Eventos de Seguridad (SIEM) y Sistemas de Detección y Prevención de Intrusiones (IDS/IPS), que permiten centralizar el análisis de seguridad y reaccionar ante posibles vulnerabilidades de forma más rápida y eficiente.

Los servicios de ciberseguridad que complementan ATP

Para una protección óptima, es importante contar con servicios adicionales que fortalezcan la infraestructura de seguridad y el factor humano. A continuación, se mencionan algunos servicios claves que pueden complementar tu estrategia ATP:

- Hacking ético: Consiste en pruebas de penetración que simulan ataques reales para identificar vulnerabilidades antes de que los cibercriminales puedan explotarlas. Es una herramienta esencial para cualquier empresa que quiera fortalecer su ciberseguridad.

- Análisis de vulnerabilidades: Este servicio permite descubrir fallos de seguridad antes de que se conviertan en una amenaza real. Un análisis regular es vital para mantener una red segura.

- Formación y concienciación en ciberseguridad: La educación de los empleados es una de las defensas más eficaces contra el phishing y otros tipos de ataques. Capacitar al personal para reconocer amenazas y aplicar buenas prácticas de seguridad es esencial.

- Monitorización y análisis de seguridad: La monitorización continua del tráfico de red y de los dispositivos permite detectar posibles amenazas antes de que causen daño.

- Consultoría de ciberseguridad: Un equipo experto puede ayudarte a diseñar y aplicar políticas de seguridad que se adapten a las necesidades específicas de tu empresa, protegiendo tanto los sistemas como los datos.

Conclusión: Protección frente a amenazas avanzadas y la importancia de una estrategia integral de ciberseguridad

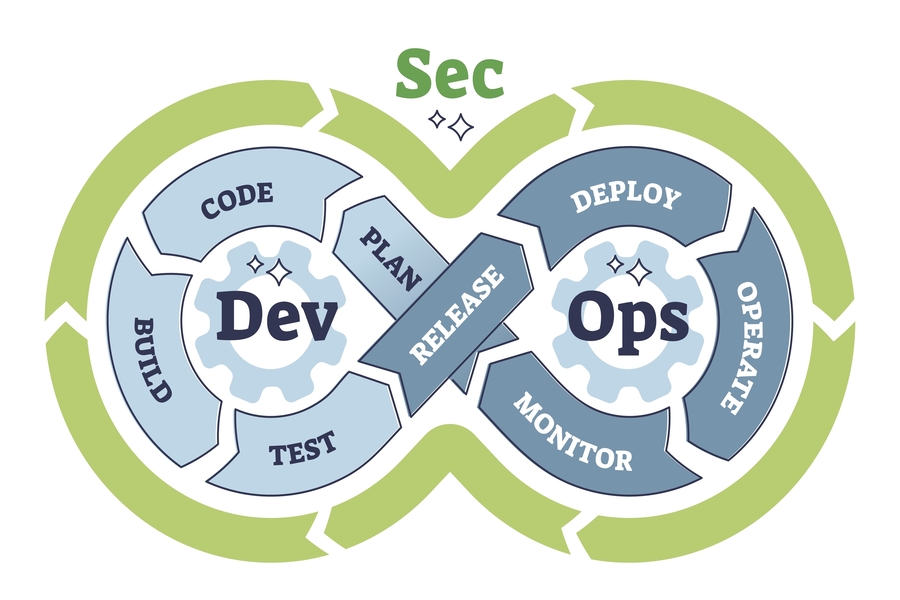

En el actual entorno de amenazas cibernéticas, ninguna organización está completamente a salvo de un ataque. Por ello, implementar soluciones de Protección frente a Amenazas Avanzadas (ATP) no solo te permite detectar y responder rápidamente a ataques complejos, sino que también te prepara para fortalecer tus procesos de ciberseguridad de forma continua.

Además, contar con socios de confianza como Cibersafety te proporciona una ventaja adicional. Cibersafety, como empresa de ciberseguridad, ofrece una gama de servicios esenciales para proteger tu organización, que incluyen hacking ético, análisis de vulnerabilidades, monitorización de seguridad, consultoría de ciberseguridad y formación en ciberseguridad. Con estos servicios, las empresas pueden fortalecer su infraestructura de seguridad y mitigar los riesgos de amenazas cibernéticas avanzadas de manera más efectiva.