En la actualidad, el cibercrimen y la desinformación representan una amenaza creciente para la seguridad global, impulsados en gran parte por los avances en la inteligencia artificial (IA). OpenAI, una de las empresas líderes en el desarrollo de IA, ha estado en la primera línea de esta batalla, revelando recientemente que ha desmantelado más de 20 campañas maliciosas a nivel mundial que intentaban utilizar su plataforma para fines nefastos. Este artículo explora cómo OpenAI está abordando estos desafíos y qué significa esto para la seguridad cibernética en un mundo cada vez más digitalizado.

Tabla de contenidos

ToggleEl Auge del Cibercrimen

La evolución del cibercrimen ha estado marcada por la rápida adopción de tecnologías digitales. Las organizaciones criminales han comenzado a aprovechar las herramientas avanzadas de IA para llevar a cabo sus actividades, desde el desarrollo de malware hasta la manipulación de redes sociales. OpenAI ha destacado en su informe que, aunque los actores de amenazas continúan intentando experimentar con sus modelos, no han logrado avances significativos en la creación de nuevos malware o en la construcción de audiencias virales.

El Uso de IA en el Cibercrimen

Los actores maliciosos han estado utilizando modelos de IA para una variedad de actividades, como:

- Desarrollo de Malware: Aprovechando las capacidades de la IA para crear software malicioso que puede evadir detección.

- Creación de Contenidos: Generación de artículos y biografías para cuentas de redes sociales fraudulentas.

- Manipulación de Elecciones: Generación de contenido engañoso relacionado con elecciones en diferentes países.

Estos métodos no solo facilitan la creación de contenido malicioso, sino que también permiten a los delincuentes aumentar la escala y el impacto de sus operaciones.

OpenAI y su Intervención

Desde el inicio del año, OpenAI ha tomado medidas significativas para contrarrestar estas amenazas. Entre las campañas desmanteladas se incluyen operaciones que intentaron generar contenido para influir en las elecciones en lugares como Estados Unidos, Rwanda, India y la Unión Europea. OpenAI ha identificado y bloqueado varias redes de cuentas que estaban involucradas en estas actividades, destacando la importancia de la ciberseguridad en la era digital.

Campañas Desmanteladas por OpenAI

- SweetSpecter: Un grupo adversario supuestamente basado en China, que utilizó modelos de IA para la investigación de vulnerabilidades y ataques de spear-phishing.

- Cyber Av3ngers: Un grupo vinculado a la Guardia Revolucionaria Islámica de Irán, que utilizó IA para investigar controladores lógicos programables.

- Storm-0817: Otro actor iraní que desarrolló malware para Android con la capacidad de recopilar información sensible.

OpenAI también ha desmantelado redes que se dedicaban a operaciones de influencia, como A2Z y Stop News, que generaban contenido en varios idiomas para su distribución en múltiples plataformas.

Las Estrategias de Respuesta de OpenAI

OpenAI ha utilizado un enfoque proactivo en su lucha contra el cibercrimen. La empresa no solo bloquea cuentas maliciosas, sino que también investiga y documenta las tácticas utilizadas por los delincuentes. Esto incluye el análisis de cómo los actores de amenazas utilizan sus modelos en fases específicas de sus actividades, lo que les permite adaptarse y mejorar sus defensas.

La Doble Cara de la IA

Aunque OpenAI ha hecho grandes avances en la lucha contra el cibercrimen, es importante reconocer que la misma tecnología que se utiliza para proteger también puede ser utilizada para perpetrar delitos. El uso de IA generativa para el fraude y las operaciones de deepfake es un área de creciente preocupación.

Abuso de la IA para la Desinformación

Según un informe de Sophos, la tecnología de IA podría ser mal utilizada para difundir desinformación de manera microdirigida. Esto incluye la creación de sitios web de campañas políticas y personas generadas por IA que pueden distorsionar la realidad y manipular la opinión pública. La capacidad de generar contenido engañoso a gran escala pone en riesgo la integridad de los procesos democráticos y la confianza pública.

Ejemplos de Desinformación

- Campañas Políticas Fraudulentas: Generación de material de campaña que no refleja la verdadera postura de los candidatos.

- Correos Electrónicos Manipulados: Creación de mensajes de correo electrónico que parecen legítimos pero que en realidad están diseñados para engañar.

La flexibilidad de la IA permite que se produzcan tanto mensajes benignos como desinformación intencionada con cambios mínimos en la configuración.

Consecuencias y Desafíos Futuros

La lucha contra el cibercrimen y la desinformación impulsada por IA plantea numerosos desafíos para las organizaciones, gobiernos y ciudadanos. A medida que las tecnologías continúan evolucionando, también lo harán las tácticas de los delincuentes.

Importancia de la Ciberseguridad

La ciberseguridad se convierte en un componente crucial para proteger tanto a las organizaciones como a los individuos de las amenazas emergentes. La colaboración entre empresas de tecnología, gobiernos y expertos en seguridad es esencial para desarrollar soluciones efectivas que contrarresten las tácticas de los actores maliciosos.

Tendencias y Desafíos en Ciberseguridad

Fortalecimiento del factor humano en ciberseguridad: El ser humano sigue siendo el eslabón más débil en la ciberseguridad, una realidad acentuada por el auge del teletrabajo y la creciente adopción de servicios en la nube. Por ello, es fundamental intensificar la formación en ciberseguridad para los empleados, centrando los esfuerzos en concienciación sobre phishing, ingeniería social y la implementación de autenticación multifactor (MFA), herramientas clave para blindar los sistemas contra accesos no autorizados.

Ciberseguridad en el teletrabajo y la nube: El teletrabajo y el uso masivo de infraestructuras en la nube, como IaaS, PaaS y SaaS, han incrementado las superficies de ataque, lo que requiere estrategias de seguridad más robustas. Soluciones como SD-WAN, Zero Trust y Seguridad como Servicio (SASE) permiten una gestión de riesgos más detallada y flexible, asegurando que únicamente los usuarios y dispositivos autorizados puedan acceder a los recursos críticos de la organización.

Protección de endpoints y redes móviles: Con la proliferación del trabajo remoto, garantizar la seguridad de los dispositivos finales (endpoints) se ha vuelto imprescindible. Los empleados utilizan múltiples dispositivos para acceder a los sistemas corporativos, lo que exige implementar soluciones avanzadas de Prevención de Pérdida de Datos (DLP), cifrado y seguridad móvil. Combinadas con un monitoreo continuo, estas medidas reducen significativamente el riesgo de fugas de información y fortalece la infraestructura.

Copias de seguridad y respuesta ante ransomware: El ransomware sigue siendo una de las amenazas más graves. Para contrarrestarlo, contar con copias de seguridad robustas es esencial, junto con planes de respuesta a incidentes (IR) que minimicen el impacto en caso de un ataque exitoso, reduciendo la pérdida de datos y daños operativos.

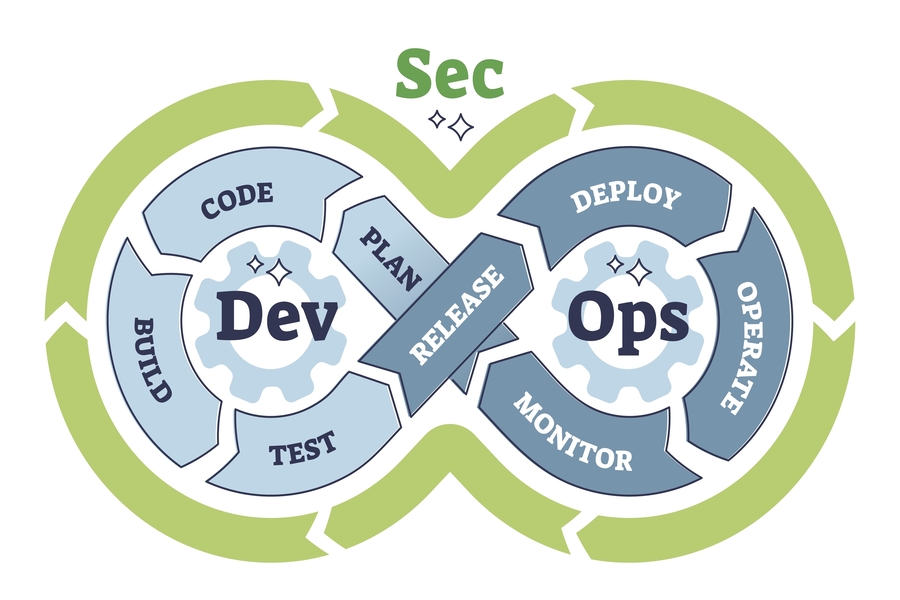

Cumplimiento normativo y privacidad de datos: La creciente complejidad de regulaciones como NIS 2 y GDPR obliga a las empresas a adherirse a normativas más rigurosas en cuanto a privacidad y seguridad de los datos. Para garantizar el cumplimiento, es crucial llevar a cabo auditorías periódicas y adoptar prácticas de desarrollo seguro (DevSecOps), asegurando que la seguridad esté integrada en cada fase del ciclo de vida del software.

Inteligencia Artificial para la defensa cibernética: Aunque la Inteligencia Artificial (IA) presenta ciertos riesgos, también es una poderosa herramienta para mejorar la ciberseguridad. Soluciones basadas en IA permiten detectar comportamientos anómalos en la red, anticipar amenazas antes de que se materialicen y automatizar respuestas a incidentes. No obstante, es necesario mitigar los riesgos asociados a la IA, como los ataques adversariales, que pueden comprometer su precisión.

Nuevas Tecnologías y Metodologías Emergentes

Zero Trust y SDN (Software-Defined Networking): El enfoque de Zero Trust ha ganado terreno en el ámbito empresarial, basándose en la premisa de no confiar automáticamente en ningún usuario, sea interno o externo, y controlar el acceso a los recursos mediante políticas estrictas de seguridad. El uso de SDN facilita una gestión centralizada y automatizada de la red, lo que refuerza la seguridad y reduce los tiempos de respuesta ante posibles amenazas.

Seguridad en la nube y SASE: Cada vez más empresas optan por modelos de seguridad basados en la nube como SASE, que combina funciones de red y seguridad en un único servicio. Este enfoque simplifica la protección y facilita el acceso seguro a las aplicaciones y datos corporativos, independientemente de la ubicación de los usuarios.

Autenticación robusta y gestión de identidad (IAM): La implementación de soluciones de Gestión de Identidades y Accesos (IAM) es esencial para asegurar el control sobre quién accede a los recursos y cuándo. Tecnologías como la autenticación multifactor (MFA) y la firma digital añaden capas adicionales de seguridad, reduciendo la probabilidad de robo de credenciales y accesos no autorizados.

Defensa contra ataques DDoS y cifrado avanzado: Los ataques de denegación de servicio distribuido (DDoS) siguen siendo un reto constante. Implementar soluciones específicas para mitigar este tipo de amenazas, junto con el uso de cifrado avanzado, tanto en tránsito como en reposo, ayuda a proteger la confidencialidad y la integridad de los datos.

Análisis forense y pruebas de penetración: Las pruebas de penetración y el análisis forense digital son cruciales para identificar y corregir vulnerabilidades antes de que puedan ser explotadas. Estas prácticas permiten a las organizaciones fortalecer sus defensas y preparar respuestas más efectivas ante incidentes de seguridad.

Conclusión

OpenAI ha hecho un esfuerzo significativo para combatir el cibercrimen y la desinformación, desmantelando más de 20 campañas maliciosas en todo el mundo. Sin embargo, la batalla está lejos de terminar. A medida que la IA se vuelve más accesible y potente, tanto sus aplicaciones legítimas como maliciosas seguirán creciendo. La responsabilidad recae en todos nosotros para entender y mitigar los riesgos asociados con esta poderosa tecnología.