En el panorama digital actual, las amenazas cibernéticas se han vuelto cada vez más sofisticadas y frecuentes. Las empresas de todos los tamaños deben tomar medidas proactivas para proteger sus datos, sistemas y reputación. Un factor clave en la seguridad de la información es el elemento humano. Las organizaciones cada vez son más propensas a sufrir ataques cibernéticos debido a errores humanos, falta de concienciación o políticas de seguridad inadecuadas.

Tabla de contenidos

Toggle¿Por qué enfocarse en el factor PERSONAS?

Los ciberdelincuentes son expertos en explotar las vulnerabilidades humanas. Saben que los errores humanos son una puerta de entrada fácil a los sistemas y datos confidenciales. Por lo tanto, centrarse en el factor PERSONAS es una estrategia fundamental para fortalecer la postura de seguridad cibernética de cualquier organización.

Consejos para mitigar los riesgos en PERSONAS

1. Gestión de cuentas y acceso

1. Implementa el principio de privilegio mínimo

- Otorgue acceso solo a los recursos necesarios: Cada usuario debe tener acceso únicamente a los datos y sistemas que requiere para realizar sus tareas específicas. Esto limita la superficie de ataque y reduce el impacto potencial de una brecha de seguridad.

- Evita el acceso innecesario: Elimina los permisos de acceso que ya no sean necesarios o que no se utilicen con frecuencia.

- Revisa los permisos periódicamente: Evalúa y actualiza los permisos de acceso de forma regular para asegurarte de que se ajusten a las necesidades actuales de cada usuario.

2. Utiliza autenticación multifactor (MFA)

- Agrega una capa adicional de seguridad: MFA requiere que los usuarios proporcionen más de un factor de autenticación, como una contraseña y un código de un mensaje de texto o una aplicación de autenticación, para acceder a sus cuentas. Esto dificulta considerablemente que los ciberdelincuentes accedan sin autorización.

- Protege contra ataques comunes: MFA ayuda a proteger contra ataques de phishing y relleno de credenciales, donde los ciberdelincuentes intentan obtener las contraseñas de los usuarios.

- Cumple con las regulaciones: Muchas regulaciones de seguridad de datos, como PCI DSS y HIPAA, exigen la implementación de MFA.

3. Implementa controles de acceso basados en roles (RBAC)

- Restringe el acceso en función del rol: RBAC asigna permisos de acceso a los usuarios en función de su rol dentro de la organización. Esto garantiza que solo las personas autorizadas puedan acceder a datos y sistemas confidenciales.

- Simplifica la gestión de permisos: RBAC facilita la administración de los permisos de acceso, ya que solo se necesitan configurar los permisos para cada rol, en lugar de para cada usuario individual.

- Mejora el cumplimiento: RBAC ayuda a cumplir con las regulaciones de seguridad de datos al garantizar que solo las personas autorizadas tengan acceso a la información confidencial.

4. Establece una política de contraseñas sólida

4. Establece una política de contraseñas sólida

- Exige contraseñas seguras y únicas: Las contraseñas deben ser largas, complejas y difíciles de adivinar. Debe evitarse el uso de contraseñas comunes o fácilmente adivinables, como cumpleaños o nombres de mascotas.

- Requiere cambios de contraseña periódicos: Obliga a los empleados a cambiar sus contraseñas de forma regular, al menos cada 90 días.

- Utiliza un software de gestión de contraseñas: Implementa un software de gestión de contraseñas para ayudar a los empleados a crear y administrar contraseñas seguras.

5. Realiza auditorías de acceso periódicas

- Identifica y elimina accesos no utilizados: Realiza auditorías de acceso de forma regular para identificar y eliminar los permisos de acceso que ya no sean necesarios o que no se utilicen.

- Detecta actividades sospechosas: Monitoriza las actividades de los usuarios para detectar comportamientos inusuales o sospechosos que puedan indicar un acceso no autorizado.

- Investiga las incidencias de inmediato: Investiga de inmediato cualquier incidencia de acceso no autorizado o actividad sospechosa.

6. Establece una política clara para dispositivos móviles

- Define los usos permitidos y no permitidos: Establece una política clara que indique qué usos de dispositivos móviles personales están permitidos para el trabajo. Esto puede incluir el acceso a correo electrónico, aplicaciones empresariales y datos confidenciales.

- Implementa medidas de seguridad obligatorias: Exige medidas de seguridad obligatorias para los dispositivos móviles que se utilizan para el trabajo, como bloqueo de pantalla, cifrado de datos y actualizaciones de software regulares.

- Prohíbe el acceso a información confidencial en dispositivos no gestionados: Evita que los empleados accedan a información confidencial de la empresa desde dispositivos que no son propiedad de la empresa o que no están gestionados por el departamento de TI.

7. Restringe el acceso de administrador

- Limita los privilegios de administrador: Otorga privilegios de administrador solo a las personas autorizadas y capacitadas que realmente los necesitan para realizar sus tareas específicas.

- Utiliza herramientas de gestión de privilegios de acceso (PAM): Implementa herramientas PAM para automatizar la gestión de privilegios de administrador, reducir el riesgo de errores humanos y garantizar que los privilegios de administrador se otorguen y revoquen de manera adecuada

- Monitoriza las actividades de los administradores: Registra y monitoriza las actividades de los usuarios con privilegios de administrador para detectar comportamientos inusuales o sospechosos.

8. Planificación meticulosa de permisos

- Define cuidadosamente los permisos de acceso: Cuando los empleados puedan acceder a aplicaciones internas desde el exterior, es crucial definir los permisos de acceso de forma meticulosa. Esta tarea debe ser realizada por una persona de confianza y con los conocimientos técnicos necesarios, no debe delegarse a cualquier persona.

- Evalúa los riesgos de acceso remoto: Ten en cuenta los riesgos específicos asociados con el acceso remoto, como la posibilidad de ataques de phishing o malware. Implementa medidas de seguridad adicionales para mitigar estos riesgos.

- Revisa y actualiza los permisos periódicamente: Revisa y actualiza los permisos de acceso remoto de forma regular para asegurarte de que se ajusten a las necesidades actuales de cada usuario y a las condiciones cambiantes del entorno de trabajo remoto

2. Concienciación y formación

1. Ofrezca formación en ciberseguridad regular

- Capacite tanto al personal informático como a los empleados en general: Es fundamental que todos los miembros de la organización comprendan los riesgos cibernéticos y sepan cómo protegerse.

- Adapte la formación a las necesidades de cada grupo: El personal informático necesita formación más técnica, mientras que los empleados en general pueden beneficiarse de cursos más generales sobre concienciación en ciberseguridad.

- Implemente un programa de formación continuo: La ciberseguridad es un campo en constante evolución, por lo que es importante ofrecer formación periódica para mantener a los empleados actualizados.

2. Incorpore la concienciación sobre seguridad cibernética en la cultura de la empresa

- Haga que la seguridad sea parte de la rutina diaria: Integre la seguridad cibernética en las comunicaciones internas, las reuniones de equipo y las actividades de formación.

- Fomente una cultura de responsabilidad compartida: Todos los empleados deben sentirse responsables de la seguridad de la información de la empresa.

- Recompense los comportamientos seguros: Reconozca y recompense a los empleados que adopten prácticas seguras en línea.

3. Realice simulacros de phishing y otras actividades de capacitación práctica

- Ponga a prueba las habilidades de los empleados en situaciones reales: Los simulacros de phishing y otras actividades de capacitación práctica permiten a los empleados experimentar las consecuencias de caer en un ciberataque y aprender a identificar y evitar amenazas.

- Varíe los tipos de simulacros: Utilice diferentes tipos de simulacros para mantener a los empleados alerta y evitar que se vuelvan complacientes.

- Evalúe los resultados y mejore continuamente: Analice los resultados de los simulacros y las actividades de capacitación para identificar áreas de mejora y adaptar el programa de formación en consecuencia.

4. Comunique los riesgos cibernéticos más recientes y las mejores prácticas de seguridad

- Mantenga a los empleados informados sobre las últimas amenazas: Envíe boletines informativos, publique artículos en el intranet o realice charlas informativas para mantener a los empleados informados sobre las últimas amenazas cibernéticas.

- Difunda las mejores prácticas de seguridad: Comparta consejos y recomendaciones sobre cómo protegerse en línea, como crear contraseñas seguras, evitar hacer clic en enlaces sospechosos y mantener el software actualizado.

- Utilice diferentes canales de comunicación: Emplee una variedad de canales de comunicación para llegar a todos los empleados, como correo electrónico, intranet, redes sociales y carteles físicos.

5. Establezca un canal de comunicación claro para reportar incidentes de seguridad cibernética

- Facilite la denuncia de incidentes sin represalias: Cree un ambiente en el que los empleados se sientan cómodos para informar sobre cualquier incidente de seguridad cibernética, sin temor a represalias.

- Proporcione un canal de comunicación claro: Establezca un canal de comunicación específico para la denuncia de incidentes, como una dirección de correo electrónico, un número de teléfono o un formulario en línea.

- Investigue todos los informes de forma inmediata: Investigue todos los informes de incidentes de seguridad cibernética de manera oportuna y tome las medidas correctivas necesarias.

3. Políticas y procedimientos

1. Desarrolle e implemente una política de seguridad de la información completa y actualizada

- Establezca las reglas en materia de ciberseguridad: La política de seguridad de la información debe definir claramente las responsabilidades, los estándares de seguridad y las prácticas aceptables para el uso de la información y los sistemas informáticos de la empresa.

- Aborde todos los aspectos de la seguridad cibernética: La política debe cubrir temas como la gestión de cuentas y acceso, la protección de datos, la concienciación sobre seguridad cibernética, la respuesta a incidentes y la gestión de riesgos.

- Revise y actualice la política regularmente: La política de seguridad de la información debe revisarse y actualizarse al menos una vez al año para asegurarse de que esté vigente y adaptada a las nuevas amenazas y tecnologías.

2. Establezca procesos claros para responder a incidentes de seguridad cibernética

- Defina los pasos a seguir en caso de un ataque: Los procedimientos de respuesta a incidentes deben definir claramente los pasos que se deben tomar en caso de un ciberataque, como la identificación del incidente, la contención del daño, la erradicación de la amenaza y la recuperación de los sistemas.

- Asigne roles y responsabilidades: Los procedimientos deben asignar claramente roles y responsabilidades a los miembros del equipo de respuesta a incidentes, garantizando que todos sepan qué hacer y cuándo hacerlo.

- Pruebe y actualice los procedimientos regularmente: Los procedimientos de respuesta a incidentes deben probarse y actualizarse periódicamente para garantizar su eficacia en caso de un ataque real.

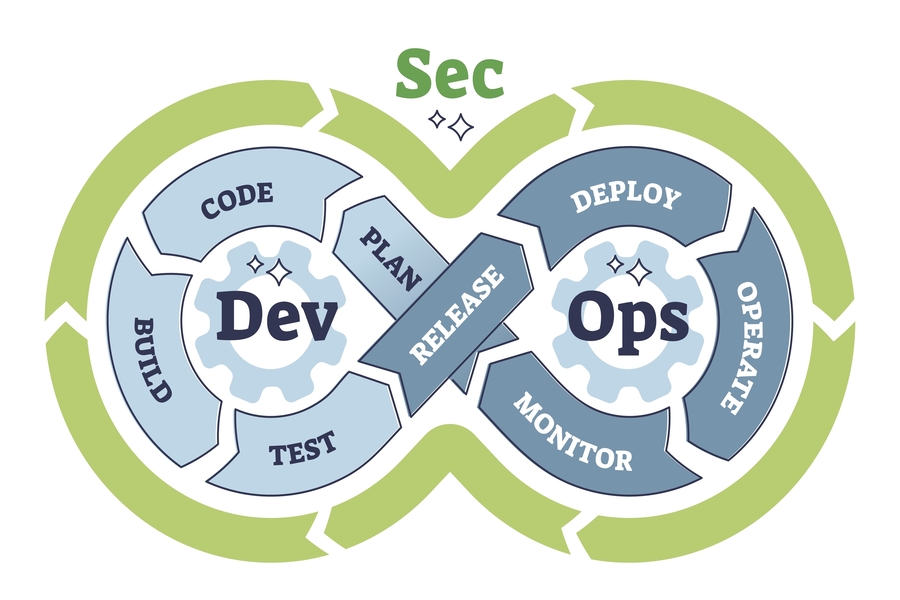

3. Realice pruebas de penetración y evaluaciones de vulnerabilidades con regularidad

- Identifique y corrija las debilidades en su infraestructura: Las pruebas de penetración y las evaluaciones de vulnerabilidades permiten identificar las debilidades en sus sistemas y redes que podrían ser explotadas por los ciberdelincuentes.

- Utilice herramientas y métodos profesionales: Las pruebas de penetración y las evaluaciones de vulnerabilidades deben realizarse por profesionales cualificados que utilicen herramientas y métodos de última generación.

- Tome medidas correctivas de manera oportuna: Una vez identificadas las vulnerabilidades, se deben tomar medidas correctivas de manera oportuna para eliminar el riesgo de ataques.

4. Implemente un programa de gestión de parches y actualizaciones de software

- Mantenga sus sistemas actualizados y protegidos contra las últimas vulnerabilidades: Los parches de software y las actualizaciones corrigen las vulnerabilidades de seguridad conocidas que podrían ser explotadas por los ciberdelincuentes.

- Implemente un proceso automatizado de gestión de parches: La automatización de la gestión de parches ayuda a garantizar que los sistemas se actualicen de manera oportuna y coherente.

- Monitoree el estado de las actualizaciones: Es importante monitorear el estado de las actualizaciones para asegurarse de que todos los sistemas estén actualizados y protegidos.

¿Te preocupa la seguridad de tus datos en la era digital?

En Cibersafety, somos tu aliado para protegerte de las ciberamenazas. Nuestro equipo de expertos te ayudará a evaluar tu riesgo, implementar las medidas de seguridad adecuadas y mantener tus datos seguros contra las amenazas en constante evolución. No permitas que las ciberamenazas pongan en riesgo tu negocio. ¡Contáctanos hoy mismo para una consulta gratuita!

4. Establece una política de contraseñas sólida

4. Establece una política de contraseñas sólida