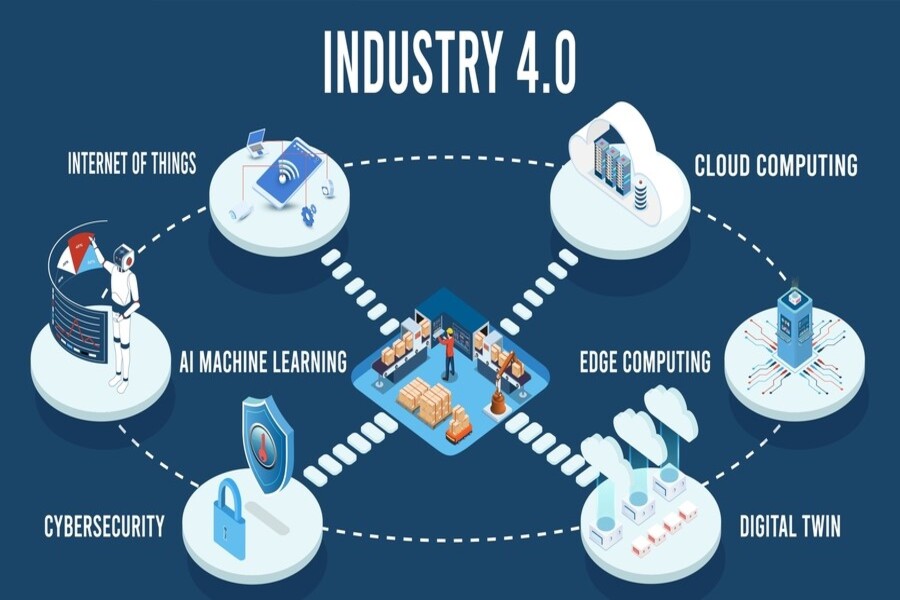

La era digital ha transformado radicalmente la industria, dando lugar a la Industria 4.0. La interconexión de sistemas, la automatización y el uso de datos han mejorado la eficiencia y la productividad. Sin embargo, esta digitalización también ha traído consigo nuevos desafíos, entre ellos, la ciberseguridad industrial.

Tabla de contenidos

Toggle¿Qué es la ciberseguridad industrial?

La ciberseguridad industrial se refiere al conjunto de prácticas y tecnologías diseñadas para proteger los sistemas de control industrial (ICS) de ataques cibernéticos. Estos sistemas controlan procesos físicos en entornos industriales, como plantas de fabricación, redes eléctricas y sistemas de transporte. A diferencia de los sistemas de información tradicionales, los ICS suelen ser más antiguos y menos seguros, lo que los convierte en blancos atractivos para los ciberdelincuentes.

La importancia de la ciberseguridad industrial

- Protección de la infraestructura crítica: Los sistemas de control industrial son fundamentales para el funcionamiento de nuestra sociedad. Un ciberataque exitoso podría causar interrupciones en el suministro de energía, agua o productos, con graves consecuencias económicas y sociales.

- Pérdida de datos confidenciales: Los sistemas industriales almacenan una gran cantidad de datos sensibles, como información sobre procesos de producción, fórmulas químicas y datos de clientes. La filtración de estos datos puede causar pérdidas financieras y daños a la reputación de la empresa.

- Disrupción de la producción: Un ciberataque puede paralizar las operaciones de una planta de fabricación, lo que resulta en pérdidas de producción, retrasos en la entrega y costos de reparación significativos.

- Cumplimiento normativo: Muchas industrias están sujetas a regulaciones que exigen la implementación de medidas de seguridad cibernética. El incumplimiento de estas normas puede resultar en sanciones económicas y legales.

La Industria 4.0 y la ciberseguridad

La Industria 4.0 ha aumentado la superficie de ataque al conectar cada vez más dispositivos a internet. Los sistemas de control industrial, que antes estaban aislados, ahora están expuestos a las mismas amenazas que afectan a las redes corporativas.

Principales desafíos de la ciberseguridad industrial en la era de la Industria 4.0:

- Mayor conectividad: La interconexión de sistemas aumenta la superficie de ataque y la complejidad de la gestión de la seguridad.

- Dispositivos IoT: Los dispositivos IoT industriales, como sensores y actuadores, pueden ser vulnerables a ataques si no están adecuadamente protegidos.

- Falta de visibilidad: La complejidad de las redes industriales dificulta la identificación de vulnerabilidades y amenazas.

- Personal cualificado: Existe una escasez de profesionales con las habilidades necesarias para implementar y gestionar la ciberseguridad industrial.

Las principales amenazas cibernéticas en la industria

-

Malware:

- Virus: Código malicioso que se propaga infectando otros archivos y programas.

- Worms: Programas que se autoreplican y se propagan a través de redes sin la intervención del usuario.

- Troyanos: Programas que se disfrazan de software legítimo para infectar sistemas.

- Ransomware: Malware que cifra los archivos de un sistema y exige un rescate para restaurarlos.

-

Ataques de denegación de servicio (DoS):

- DDoS: Ataques coordinados que inundan un sistema con tráfico para hacerlo inaccesible.

-

Ingeniería social:

-

Ataques dirigidos:

- Advanced Persistent Threats (APTs): Ataques sofisticados y persistentes llevados a cabo por actores altamente motivados, como estados-nación o grupos de cibercriminales organizados.

Vectores de ataque comunes

- Interfaces hombre-máquina (HMI): Los HMI son una interfaz común entre los operadores y los sistemas de control. Los atacantes pueden explotar vulnerabilidades en los HMI para manipular procesos industriales.

- Protocolos industriales: Los protocolos de comunicación utilizados en los sistemas industriales, como Modbus, OPC UA y DNP3, pueden contener vulnerabilidades que los atacantes pueden explotar.

- Dispositivos IoT: Los dispositivos IoT industriales, como sensores y actuadores, pueden ser una puerta de entrada para los atacantes si no están configurados correctamente.

- Redes corporativas: Los sistemas industriales a menudo están conectados a las redes corporativas, lo que puede permitir que los atacantes se muevan lateralmente y accedan a otros sistemas.

Pasos clave para implementar una estrategia de ciberseguridad industrial

-

Evaluación de riesgos:

- Identifica los activos más críticos de tu organización.

- Evalúa las vulnerabilidades existentes en tus sistemas y procesos.

- Analiza las amenazas más probables que podrían afectar a tu organización.

-

Diseño de una arquitectura de seguridad:

- Segmenta tu red para limitar el impacto de un posible ataque.

- Implementa firewalls y sistemas de detección de intrusiones (IDS).

- Utiliza soluciones de seguridad de red industrial (NIS).

-

Implementación de controles de seguridad:

- Gestión de identidades y acceso (IAM): Establece políticas de acceso claras y controla quién puede acceder a qué sistemas y datos.

- Encriptación: Protege los datos en tránsito y en reposo utilizando algoritmos de cifrado fuertes.

- Actualización de software: Mantén todos los sistemas operativos, aplicaciones y dispositivos actualizados con los últimos parches de seguridad.

- Copia de seguridad: Realiza copias de seguridad regulares de tus datos y almacena las copias en un lugar seguro.

-

Gestión de incidentes:

- Desarrolla un plan de respuesta a incidentes cibernéticos.

- Establece un equipo de respuesta a incidentes.

- Realiza simulacros regulares para probar tu plan.

-

Concienciación y formación:

- Capacita a tus empleados sobre las mejores prácticas de seguridad cibernética.

- Promueve una cultura de seguridad en toda la organización.

Mejores prácticas en ciberseguridad industrial

- Principio de mínima confianza: Asume que cualquier sistema o usuario puede ser comprometido.

- Segmentación de redes: Divide tu red en zonas de seguridad para limitar la propagación de un ataque.

- Aislamiento de sistemas críticos: Aislar los sistemas de control industrial de la red corporativa puede reducir el riesgo de infección.

- Verificación de la identidad: Implementa mecanismos de autenticación fuertes para verificar la identidad de los usuarios.

- Monitoreo continuo: Monitorea constantemente tus sistemas en busca de actividades sospechosas.

Tendencias y desafíos en ciberseguridad:

- Fortalecimiento del factor humano en la ciberseguridad: El factor humano sigue siendo una de las principales vulnerabilidades en la ciberseguridad, especialmente con el crecimiento del teletrabajo y la expansión de servicios en la nube. Es crucial mejorar la capacitación en ciberseguridad para empleados, con un enfoque en la concienciación sobre phishing, ingeniería social y la importancia del uso de autenticación multifactor (MFA) para proteger los sistemas.

- Ciberseguridad en el teletrabajo y la nube: El teletrabajo y el uso intensivo de la infraestructura en la nube (IaaS, PaaS, SaaS) han generado nuevas superficies de ataque, lo que exige políticas de seguridad más estrictas y soluciones como SD-WAN, Zero Trust y Seguridad como Servicio (SASE). Estos enfoques permiten una gestión de riesgos más granular y flexible, asegurando que solo usuarios y dispositivos autenticados puedan acceder a los recursos críticos.

- Protección de endpoints y redes móviles: A medida que el trabajo remoto prolifera, proteger los dispositivos finales (endpoints) es esencial. Los empleados usan múltiples dispositivos para acceder a recursos corporativos, lo que exige soluciones de Data Loss Prevention (DLP), cifrado de datos y la implementación de seguridad móvil. Estas medidas, junto con un monitoreo continuo de la seguridad, permiten prevenir fugas de información y ataques a la infraestructura.

- Copias de seguridad y respuesta ante ransomware: Las copias de seguridad robustas son una medida preventiva clave contra el ransomware, una de las mayores amenazas actuales. Tener estrategias de respuesta ante incidentes (IR) también es fundamental para minimizar los daños y la pérdida de datos en caso de un ataque exitoso.

- Cumplimiento normativo y privacidad de datos: Con regulaciones como NIS 2 y GDPR, las empresas deben cumplir con estándares más estrictos sobre privacidad y seguridad de datos. Implementar auditorías de seguridad regulares y prácticas de desarrollo seguro (DevSecOps) es crucial para asegurar que las organizaciones mantengan el cumplimiento de estas normativas.

- Inteligencia Artificial para la defensa cibernética: La IA no solo es una potencial amenaza, sino que también es una herramienta poderosa para la ciberseguridad. Las soluciones de IA pueden identificar patrones de comportamiento anómalos en la red, anticipar posibles amenazas antes de que se materialicen y automatizar respuestas a incidentes. Sin embargo, también debemos mitigar los riesgos inherentes a la IA, como los ataques adversariales que pueden comprometer la precisión y seguridad de los sistemas.

Nuevas tecnologías y metodologías emergentes:

- Zero Trust y SDN (Software-Defined Networking): El concepto de Zero Trust ha ganado mucha tracción en el ámbito empresarial. Asegura que nadie, dentro o fuera de la red, sea automáticamente confiable, limitando los accesos a los recursos de acuerdo a las políticas de seguridad. El uso de SDN permite una administración centralizada y automatizada de la red, lo que mejora su seguridad y reduce los tiempos de respuesta ante amenazas.

- Seguridad en la nube y SASE: Las empresas están adoptando cada vez más modelos de seguridad basados en la nube, como SASE, que combina las funciones de red y seguridad en un solo servicio en la nube. Esto simplifica la protección y facilita el acceso seguro a aplicaciones y datos corporativos desde cualquier lugar.

- Autenticación robusta y gestión de identidad (IAM): La implementación de soluciones de Gestión de Identidades y Accesos (IAM) es esencial para controlar quién tiene acceso a qué recursos y cuándo. Herramientas como MFA (Autenticación Multifactorial) y tecnologías avanzadas como la firma digital añaden una capa extra de protección contra el robo de credenciales y el acceso no autorizado.

- Defensa contra ataques DDoS y cifrado avanzado: Los ataques de denegación de servicio distribuido (DDoS) siguen siendo una amenaza constante. Contar con soluciones específicas para mitigar estos ataques, junto con el uso de cifrado avanzado, tanto en tránsito como en reposo, ayuda a proteger la confidencialidad e integridad de los datos.

- Análisis forense y pruebas de penetración: Las pruebas de penetración y el análisis forense digital son esenciales para identificar y corregir vulnerabilidades antes de que sean explotadas. Estas técnicas permiten a las organizaciones mejorar sus defensas y desarrollar planes de respuesta más efectivos.

Normativas y Estándares en Ciberseguridad Industrial

La creciente importancia de la ciberseguridad industrial ha llevado al desarrollo de un marco normativo internacional para garantizar la protección de los sistemas de control industrial (ICS). Estas normas y estándares proporcionan directrices y requisitos específicos para implementar medidas de seguridad efectivas.

Principales normas y estándares

- IEC 62443: Este conjunto de estándares internacionales define un marco de referencia para la seguridad de los sistemas de automatización industrial. Cubre desde la adquisición hasta la eliminación de sistemas, pasando por el desarrollo, la operación y el mantenimiento.

- NIST Cybersecurity Framework (CSF): Desarrollado por el Instituto Nacional de Estándares y Tecnología de Estados Unidos, el CSF proporciona un enfoque basado en el riesgo para mejorar la ciberseguridad de cualquier organización, incluyendo las industrias.

- ISO/IEC 27001: Aunque es una norma general de gestión de seguridad de la información, se aplica ampliamente en entornos industriales para establecer un Sistema de Gestión de Seguridad de la Información (SGSI).

Comparativa de Normas: IEC 62443 vs. NIST CSF vs. ISO 27001

IEC 62443: El estándar específico para la industria

- Enfoque: Se centra específicamente en los sistemas de automatización industrial (ICS), proporcionando un marco detallado para la seguridad de estos sistemas.

- Estructura: Divide la seguridad en tres partes: políticas y procedimientos, ciclo de vida del producto y sistemas de comunicación.

- Alcance: Cubre todos los aspectos de la seguridad de los ICS, desde el diseño hasta la operación y el mantenimiento.

NIST Cybersecurity Framework (CSF): Un enfoque basado en el riesgo

- Enfoque: Proporciona un marco flexible y adaptable para gestionar el riesgo cibernético en cualquier organización.

- Estructura: Organizado en cinco funciones principales: identificar, proteger, detectar, responder y recuperar.

- Alcance: Aplica a cualquier tipo de organización, incluyendo las industrias.

ISO 27001: El estándar internacional para la gestión de la seguridad de la información

- Enfoque: Establece un Sistema de Gestión de Seguridad de la Información (SGSI) basado en el ciclo PDCA (Planificar, Hacer, Verificar, Actuar).

- Estructura: Requiere la implementación de controles de seguridad específicos para proteger la información confidencial.

- Alcance: Aplica a cualquier tipo de organización que maneje información confidencial.