En el panorama actual de las ciberamenazas en constante evolución, las Plataformas de Protección de Endpoints (EPP) son más importantes que nunca para proteger las organizaciones contra una amplia gama de ataques. Elegir la EPP adecuada puede ser un desafío, ya que hay numerosos proveedores y soluciones disponibles, cada una con sus propias fortalezas y debilidades.

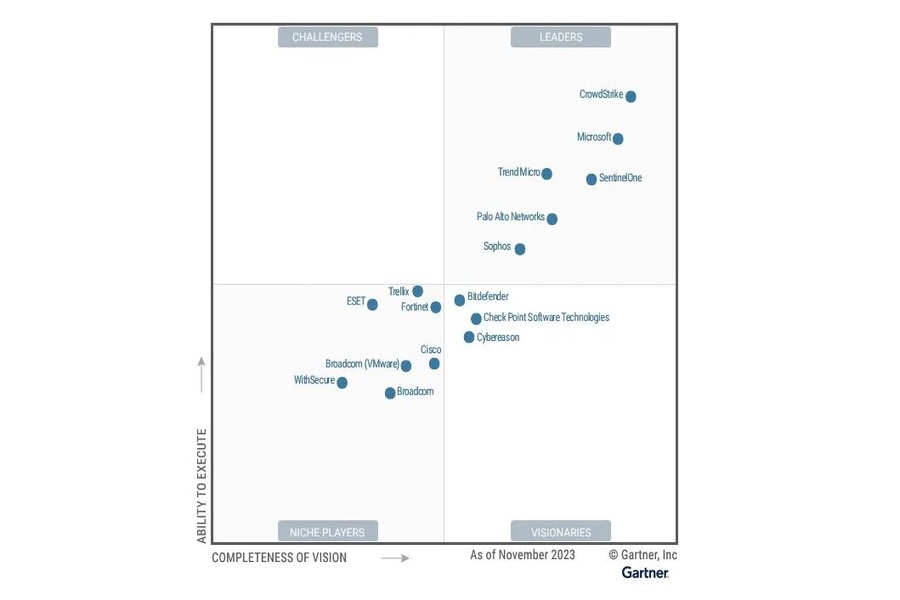

Para ayudarte a tomar una decisión informada, te traemos una guía completa y actualizada sobre los mejores EPP de 2023, basada en el Cuadrante Mágico de Gartner y en análisis de expertos de la industria.

Tabla de contenidos

Toggle¿Qué es el Cuadrante Mágico de Gartner para EPP?

El Cuadrante Mágico de Gartner para EPP es una herramienta de investigación y análisis ampliamente reconocida que evalúa a los proveedores de soluciones EPP en función de su visión completa y su capacidad de ejecución. El cuadrante se divide en cuatro segmentos:

- Líderes: Proveedores con una visión amplia y una sólida capacidad de ejecución.

- Retadores: Proveedores con una fuerte capacidad de ejecución, pero que pueden tener una visión menos amplia.

- Visionarios: Proveedores con una visión clara y distintiva del mercado, pero que pueden enfrentar desafíos en términos de capacidad de ejecución.

- Jugadores de Nicho: Proveedores que se enfocan en un segmento específico del mercado o en un conjunto limitado de capacidades.

Tendencias en EPP en 2023

El panorama de las EPP está en constante evolución, impulsado por las cambiantes amenazas cibernéticas y las necesidades de seguridad de las empresas.

Las principales tendencias en EPP para 2023 son:

- Integración de IA y Aprendizaje Automático: La IA y el ML se utilizan para una detección más rápida y precisa de amenazas, especialmente ataques de día cero y APT.

- Enfoque en EDR: La EDR permite una mejor detección, investigación y respuesta a incidentes de seguridad en endpoints.

- Seguridad Basada en la Nube: Las soluciones EPP basadas en la nube ofrecen escalabilidad, actualizaciones en tiempo real y acceso remoto a la seguridad.

- Automatización y Orquestación: La automatización reduce la carga de trabajo de los equipos de seguridad y la orquestación mejora la eficiencia en la detección y respuesta a incidentes.

- Convergencia de IT/OT: Las EPP protegen tanto entornos IT como OT, cruciales en sectores como la manufactura, la energía y los servicios públicos.

- Privacidad y Cumplimiento Normativo: Las EPP ayudan a las organizaciones a cumplir con leyes como GDPR y CCPA.

- Enfoque en la Experiencia del Usuario: Se busca minimizar el impacto en el rendimiento del sistema y la experiencia del usuario al fortalecer la seguridad.

- Seguridad Móvil y de IoT: Las EPP expanden su cobertura para proteger dispositivos móviles e IoT, puntos vulnerables en la red.

Visionarios en el Cuadrante Mágico de Gartner para EPP 2023

Los visionarios en el Cuadrante Mágico de Gartner para EPP 2023 son aquellos proveedores que ofrecen características innovadoras que serán importantes en los productos de próxima generación y que brindan a los compradores acceso anticipado a una mejor seguridad y administración. Estos proveedores pueden influir en el curso de los desarrollos tecnológicos del mercado, pero puede que no exhiban aún una ejecución consistente, además de carecer de cuota de mercado.

Bitdefender

- Visión: Bitdefender ofrece una plataforma EPP unificada que integra prevención, detección, respuesta y gestión de riesgos, con un enfoque en la simplicidad y la facilidad de uso.

- Capacidad de ejecución: GravityZone ha experimentado mejoras significativas en su rendimiento y usabilidad, posicionándose como una solución robusta y confiable.

- Fortalezas:

- Análisis de riesgos de endpoints y humanos: La plataforma proporciona una evaluación integral del riesgo para endpoints y usuarios, permitiendo una protección proactiva.

- EDR con telemetría de endpoints: Las sólidas capacidades de EDR permiten una investigación y respuesta detalladas a incidentes de seguridad.

- Precios competitivos: La solución ofrece una relación calidad-precio atractiva, especialmente para organizaciones de tamaño mediano.

Check Point

- Visión: Check Point se enfoca en la convergencia de la seguridad de redes y endpoints, ofreciendo una plataforma unificada para la protección integral.

- Capacidad de ejecución: Harmony Endpoint ha demostrado una mejora continua en sus capacidades de prevención y detección de amenazas.

- Fortalezas:

- Integraciones sólidas: La plataforma se integra a la perfección con otras soluciones de seguridad de Check Point, brindando una vista unificada de la seguridad.

- Mejoras en EDR y XDR: Las capacidades de EDR y XDR se han fortalecido, ofreciendo una respuesta más completa a incidentes.

- Amplia experiencia en seguridad: Check Point aporta una amplia experiencia en seguridad de redes a la protección de endpoints.

Cybereason

- Visión: Cybereason se centra en la detección y respuesta de endpoints (EDR) de próxima generación, utilizando inteligencia artificial y aprendizaje automático para una rápida identificación y contención de amenazas.

- Capacidad de ejecución: Cybereason Defense Platform se destaca por su tecnología de análisis de comportamiento que permite una detección precisa de amenazas.

- Fortalezas:

- Funcionalidad EDR líder en la industria: La plataforma ofrece capacidades de EDR excepcionales para la investigación y respuesta a incidentes.

- Mejoras en detección de amenazas: La tecnología de análisis de comportamiento ha mejorado la detección de amenazas evasivas y desconocidas.

- Gestión de MSSP: La plataforma facilita la gestión de servicios de seguridad administrados (MSSP) para proveedores de seguridad.

Eset

- Visión: Eset enfatiza la facilidad de uso y la protección liviana, ofreciendo una solución EPP que no afecta el rendimiento del sistema.

- Capacidad de ejecución: ESET PROTECT ha demostrado ser una solución EPP confiable y eficaz, particularmente para sistemas operativos raros y heredados.

- Fortalezas:

- Facilidad de uso: La interfaz intuitiva y la administración simplificada facilitan la implementación y el uso de la plataforma.

- Protección liviana: La solución no afecta significativamente el rendimiento del sistema, lo que la hace ideal para dispositivos con recursos limitados.

- Soporte para sistemas operativos raros y heredados: Eset ofrece protección para una amplia gama de sistemas operativos, incluyendo aquellos que no son compatibles con otras soluciones.

Fortinet

- Visión: Fortinet adopta un enfoque de seguridad integrada, combinando la protección de endpoints con otras soluciones de seguridad de Fortinet para una defensa completa.

- Capacidad de ejecución: FortiEDR ha experimentado mejoras en su capacidad de detección y respuesta a amenazas, posicionándose como una solución sólida.

- Fortalezas:

- Estrategia geográfica sólida: Fortinet tiene una fuerte presencia global, lo que facilita la implementación y el soporte en diferentes regiones.

- Enfoque en la seguridad integrada: La integración con otras soluciones de Fortinet proporciona una defensa en profundidad contra las ciberamenazas.

- Propuesta de valor atractiva: La combinación de características, precio y soporte de Fortinet la hace atractiva para organizaciones de diversos tamaños.

Líderes del Cuadrante Mágico de Gartner para EPP 2023

CrowdStrike Falcon

- Visión: CrowdStrike ofrece una visión integral de la protección de endpoints, reconociendo la necesidad de una plataforma unificada que abarque la prevención, detección, respuesta e investigación de amenazas.

- Capacidad de ejecución: Falcon se destaca por su tecnología de prevención de endpoints basada en la nube, que ofrece una protección ligera y eficaz contra una amplia gama de amenazas, incluyendo malware, ransomware, phishing y ataques de día cero.

- Fortalezas:

- Prevención superior: Falcon bloquea las amenazas en la nube antes de que lleguen a los endpoints, reduciendo significativamente el riesgo de infección.

- Detección y respuesta rápidas: Las sólidas capacidades de EDR de Falcon permiten a las organizaciones identificar, investigar y responder rápidamente a incidentes de seguridad.

- Visibilidad integral: La plataforma proporciona una vista unificada de toda la actividad de los endpoints, lo que facilita la identificación y gestión de amenazas.

Microsoft Defender for Endpoint

- Visión: Microsoft adopta un enfoque holístico de la seguridad, integrando Defender for Endpoint con otras herramientas de seguridad de Microsoft para ofrecer una protección completa.

- Capacidad de ejecución: Defender for Endpoint ha experimentado mejoras continuas, posicionándose como una solución EPP robusta y confiable para dispositivos Windows.

- Fortalezas:

- Integración nativa: La preinstalación en dispositivos Windows facilita la implementación y administración.

- Protección mejorada: Las actualizaciones y mejoras constantes han fortalecido las capacidades de prevención y detección de amenazas.

- Integración con Azure Sentinel: Permite una vista centralizada de la seguridad en toda la nube de Microsoft.

Palo Alto Networks Cortex XDR Pro

- Visión: Palo Alto Networks ofrece una plataforma XDR (detección y respuesta extendida) unificada que combina la protección de endpoints con la gestión de amenazas y la automatización de la seguridad.

- Capacidad de ejecución: Cortex XDR Pro se basa en la tecnología de prevención de amenazas líder en la industria de Palo Alto Networks, proporcionando una protección eficaz contra una amplia gama de amenazas.

- Fortalezas:

- Protección XDR completa: La plataforma unifica la protección de endpoints, la gestión de amenazas y la automatización para una respuesta integral a incidentes.

- Prevención basada en la nube: La tecnología WildFire de Palo Alto Networks bloquea las amenazas en la nube antes de que lleguen a los endpoints.

- Automatización inteligente: La plataforma automatiza tareas repetitivas, mejorando la eficiencia y reduciendo el tiempo de respuesta.

SentinelOne Singularity

- Visión: SentinelOne se centra en la prevención de endpoints de próxima generación (NGAV), utilizando inteligencia artificial y aprendizaje automático para identificar y bloquear amenazas en tiempo real.

- Capacidad de ejecución: Singularity se destaca por su arquitectura «Storyline», que permite un análisis profundo del comportamiento de las amenazas para una detección y prevención precisas.

- Fortalezas:

- Prevención NGAV: La tecnología Storyline ofrece una protección superior contra amenazas evasivas y desconocidas.

- Detección en tiempo real: La plataforma identifica y bloquea amenazas en tiempo real, minimizando el impacto en las operaciones.

- Respuesta automatizada: La automatización de la respuesta a incidentes acelera la contención y recuperación.

Sophos Intercept X

- Visión: Sophos adopta un enfoque de «defensa en profundidad» para la protección de endpoints, combinando múltiples técnicas de prevención y detección para una seguridad integral.

- Capacidad de ejecución: Intercept X ofrece una protección robusta contra una amplia gama de amenazas, incluyendo malware, ransomware, phishing y ataques de día cero.

- Fortalezas:

- Protección contra ransomware: Las capacidades anti-ransomware líderes en la industria protegen los datos contra el cifrado y la exacción de pagos.

- Facilidad de uso: La consola intuitiva y la administración simplificada facilitan la implementación y el uso.

- Protección multicapa: El enfoque de «defensa en profundidad» proporciona múltiples niveles de protección para detener las amenazas.

Tendencias y Desafíos en Ciberseguridad

Fortalecimiento del factor humano en ciberseguridad: El ser humano sigue siendo el eslabón más débil en la ciberseguridad, una realidad acentuada por el auge del teletrabajo y la creciente adopción de servicios en la nube. Por ello, es fundamental intensificar la formación en ciberseguridad para los empleados, centrando los esfuerzos en concienciación sobre phishing, ingeniería social y la implementación de autenticación multifactor (MFA), herramientas clave para blindar los sistemas contra accesos no autorizados.

Ciberseguridad en el teletrabajo y la nube: El teletrabajo y el uso masivo de infraestructuras en la nube, como IaaS, PaaS y SaaS, han incrementado las superficies de ataque, lo que requiere estrategias de seguridad más robustas. Soluciones como SD-WAN, Zero Trust y Seguridad como Servicio (SASE) permiten una gestión de riesgos más detallada y flexible, asegurando que únicamente los usuarios y dispositivos autorizados puedan acceder a los recursos críticos de la organización.

Protección de endpoints y redes móviles: Con la proliferación del trabajo remoto, garantizar la seguridad de los dispositivos finales (endpoints) se ha vuelto imprescindible. Los empleados utilizan múltiples dispositivos para acceder a los sistemas corporativos, lo que exige implementar soluciones avanzadas de Prevención de Pérdida de Datos (DLP), cifrado y seguridad móvil. Combinadas con un monitoreo continuo, estas medidas reducen significativamente el riesgo de fugas de información y fortalece la infraestructura.

Copias de seguridad y respuesta ante ransomware: El ransomware sigue siendo una de las amenazas más graves. Para contrarrestarlo, contar con copias de seguridad robustas es esencial, junto con planes de respuesta a incidentes (IR) que minimicen el impacto en caso de un ataque exitoso, reduciendo la pérdida de datos y daños operativos.

Cumplimiento normativo y privacidad de datos: La creciente complejidad de regulaciones como NIS 2 y GDPR obliga a las empresas a adherirse a normativas más rigurosas en cuanto a privacidad y seguridad de los datos. Para garantizar el cumplimiento, es crucial llevar a cabo auditorías periódicas y adoptar prácticas de desarrollo seguro (DevSecOps), asegurando que la seguridad esté integrada en cada fase del ciclo de vida del software.

Inteligencia Artificial para la defensa cibernética: Aunque la Inteligencia Artificial (IA) presenta ciertos riesgos, también es una poderosa herramienta para mejorar la ciberseguridad. Soluciones basadas en IA permiten detectar comportamientos anómalos en la red, anticipar amenazas antes de que se materialicen y automatizar respuestas a incidentes. No obstante, es necesario mitigar los riesgos asociados a la IA, como los ataques adversariales, que pueden comprometer su precisión.

Nuevas Tecnologías y Metodologías Emergentes

Zero Trust y SDN (Software-Defined Networking): El enfoque de Zero Trust ha ganado terreno en el ámbito empresarial, basándose en la premisa de no confiar automáticamente en ningún usuario, sea interno o externo, y controlar el acceso a los recursos mediante políticas estrictas de seguridad. El uso de SDN facilita una gestión centralizada y automatizada de la red, lo que refuerza la seguridad y reduce los tiempos de respuesta ante posibles amenazas.

Seguridad en la nube y SASE: Cada vez más empresas optan por modelos de seguridad basados en la nube como SASE, que combina funciones de red y seguridad en un único servicio. Este enfoque simplifica la protección y facilita el acceso seguro a las aplicaciones y datos corporativos, independientemente de la ubicación de los usuarios.

Autenticación robusta y gestión de identidad (IAM): La implementación de soluciones de Gestión de Identidades y Accesos (IAM) es esencial para asegurar el control sobre quién accede a los recursos y cuándo. Tecnologías como la autenticación multifactor (MFA) y la firma digital añaden capas adicionales de seguridad, reduciendo la probabilidad de robo de credenciales y accesos no autorizados.

Defensa contra ataques DDoS y cifrado avanzado: Los ataques de denegación de servicio distribuido (DDoS) siguen siendo un reto constante. Implementar soluciones específicas para mitigar este tipo de amenazas, junto con el uso de cifrado avanzado, tanto en tránsito como en reposo, ayuda a proteger la confidencialidad y la integridad de los datos.

Análisis forense y pruebas de penetración: Las pruebas de penetración y el análisis forense digital son cruciales para identificar y corregir vulnerabilidades antes de que puedan ser explotadas. Estas prácticas permiten a las organizaciones fortalecer sus defensas y preparar respuestas más efectivas ante incidentes de seguridad.

¿Tienes dudas con la ciberseguridad de tu empresa? ¡En Cibersafety podemos ayudarte!

Proteja su negocio del impacto devastador de los ataques de día cero con soluciones de ciberseguridad completas de Cibersafety. Nuestro equipo de expertos puede ayudarlo a evaluar sus riesgos, diseñar una estrategia de ciberseguridad robusta e implementar medidas efectivas para proteger su negocio de las amenazas emergentes. ¡Contáctenos hoy!